Lizenz: Ultimate-Cloud

Relevant für: Inhaber oder Administrator der Organisation

Der IDP-Benutzeranbieter ermöglicht es Organisationsbesitzern, Benutzer über einen Identitätsanbieter (IDP) zu erstellen, der OpenID Connect unterstützt, z. B. Microsoft Azure Active Directory. Nach der Konfiguration in my.anydesk IIkönnen sich Benutzer mit SSO mit ihren Unternehmensanmeldeinformationen und der ID der Organisation anmelden.

🦉 Weitere Informationen zu Benutzeranbietertypen finden Sie unter this article.

Voraussetzungen

Bevor Sie IDP in my.anydesk IIkonfigurieren, richten Sie Ihren Drittanbieter-IDP mit OpenID Connect-Unterstützung ein. Sie benötigen die folgenden Informationen von Ihrem IDP:

Geheimer Clientschlüssel: Wird für die Clientauthentifizierung verwendet. Kopieren Sie die URL in das Feld Geheimer Clientschlüssel , wenn configuring IDP Setup.

.png)

Anwendung (Client ID) - Anwendungs-ID für my.anydesk. Kopieren Sie die URL und fügen Sie sie in das Feld Client-ID ein.

.png)

Autorisierungsendpunkt – wird zum Initiieren der Anmeldung verwendet. Kopieren Sie die URL und fügen Sie sie in das Feld Authentifizierungs-URL ein.

.png)

Token-Endpunkt – wird für die Ausgabe von Token verwendet. Kopieren Sie die URL und fügen Sie sie in das Feld Token-URL ein.

.png)

IDP konfigurieren

🚨 WICHTIGSie können Benutzer, die über IDP in my.anydesk II erstellt wurden, nicht bearbeiten. Sie werden vom Identitätsanbieter synchronisiert.

So konfigurieren Sie IDP:

Melden Sie sich bei my.anydesk II an und gehen Sie zu Organisation.

Klicken Sie unter Allgemein auf Bearbeiten , und wählen Sie IDP als Benutzeranbieter aus.

Wählen Sie im Fenster Aktiven Anbieter wechseln die Option Fortfahren aus.

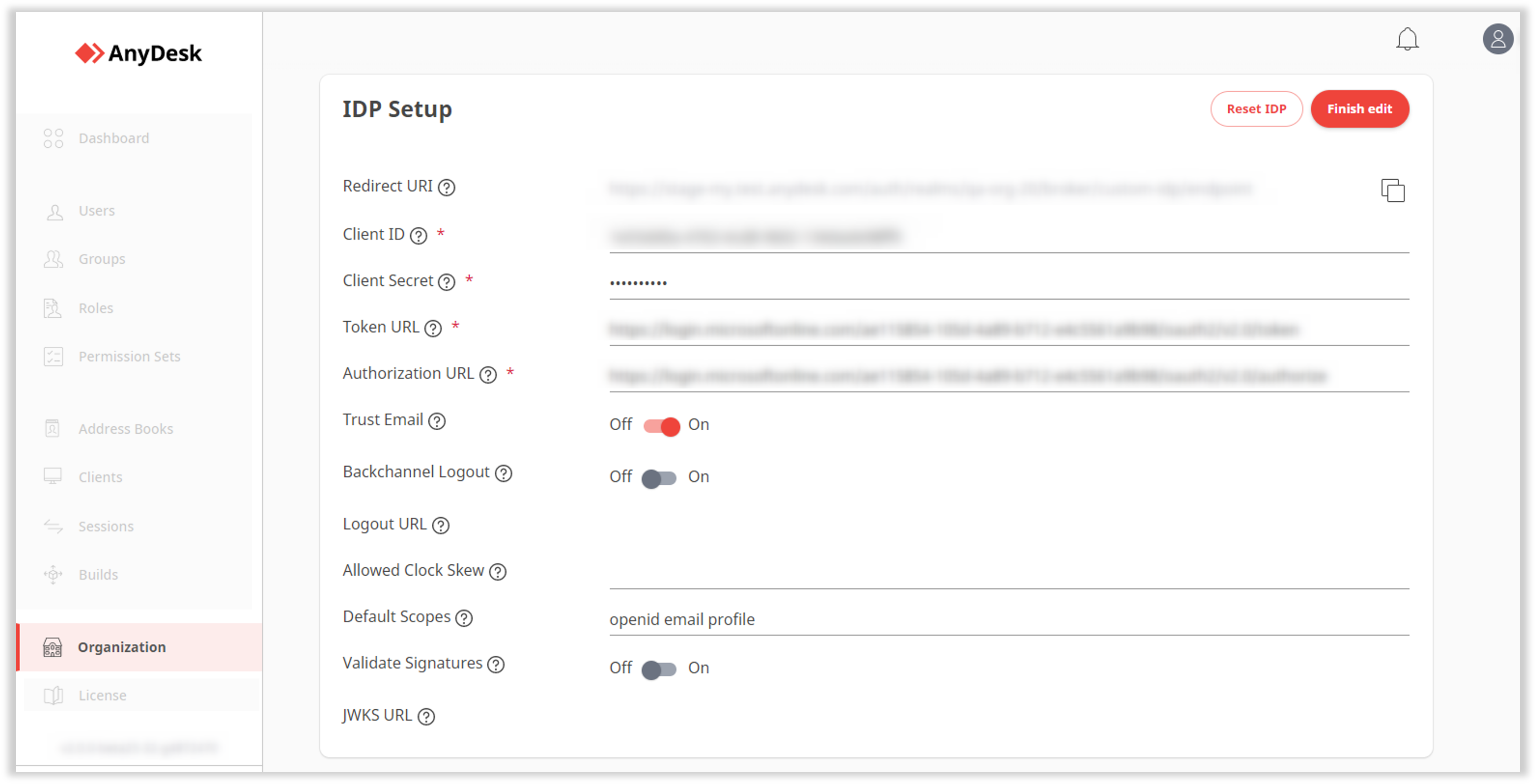

Scrollen Sie nach unten zum Abschnitt IDP-Setup , klicken Sie auf Bearbeiten und geben Sie die folgenden Informationen ein:

Umleitungs-URI – wird automatisch generiert, wenn die IDP-Einrichtung abgeschlossen ist. Kopieren Sie den Wert für den Umleitungs-URI nach Abschluss des Setups, und fügen Sie ihn in Ihren Identitätsanbieter ein.

Client-ID : Kopieren Sie den Wert für die Anwendung (Client-ID) aus Ihrem IDP, und fügen Sie ihn hier ein. Es wird verwendet, um my.anydesk als OIDC-Client bei Ihrem Anbieter zu registrieren.

Geheimer Clientschlüssel : Kopieren Sie den Wert für den geheimen Clientschlüssel aus Ihrem IDP, und fügen Sie ihn hier ein. Es wird verwendet, um my.anydesk als OIDC-Client bei Ihrem Anbieter zu registrieren.

Token-URL : Kopieren Sie den Wert des Token-Endpunkts aus Ihrem IDP, und fügen Sie ihn hier ein. Er gibt die Zugriffstoken und ID-Token zurück und aktualisiert Token an den Client (my.anydesk).

Autorisierungs-URL : Kopieren Sie den Wert für den Autorisierungsendpunkt aus Ihrem IDP, und fügen Sie ihn hier ein. Es wird für die Authentifizierung und Autorisierung des my.anydesk-Clients verwendet.

E-Mail vertrauen - Deaktivieren Sie den Schalter, damit Benutzer ihre E-Mail-Adresse über my.anydesk II verifizieren können. Schalten Sie den Schalter ein, um die my.anydesk II-E-Mail-Verifizierung zu deaktivieren.

Backchannel-Abmeldung - Aktivieren Sie den Schalter, um die Unterstützung der Backchannel-Abmeldung durch konfigurierten IDP zu aktivieren. Wenn diese Option aktiviert ist, muss das Feld "Abmelde-URL" angegeben werden.

Abmelde-URL : Geben Sie den Endpunkt an, um Benutzer von externen IDPs abzumelden. Die Rückkanalabmeldung muss aktiviert sein.

Zulässiger Taktversatz - Geben Sie den Wert in Sekunden an (der Standardwert ist 0). Er bestimmt die akzeptable Schiefe bei der Validierung von IDP-Token.

Standardbereiche – die Bereiche, die beim Anfordern der Autorisierung enthalten sind. Der Standardwert ist

openid. Geben Sie eine durch Kommas getrennte Liste zusätzlicher Bereiche an, die Sie anfordern möchten (z. B.openid,email).Signaturen validieren - Aktivieren Sie den Schalter, um die Signaturvalidierung des konfigurierten IDP zu aktivieren. Wenn diese Option aktiviert ist, muss das Feld JWKS-URL angegeben werden.

JWKS URL - URL, unter der my.anydesk II die Schlüssel für den konfigurierten IDP abrufen kann. Signaturen validieren muss aktiviert sein.

Klicken Sie auf Bearbeitung abschließen.

Kopieren Sie den generierten Umleitungs-URI.

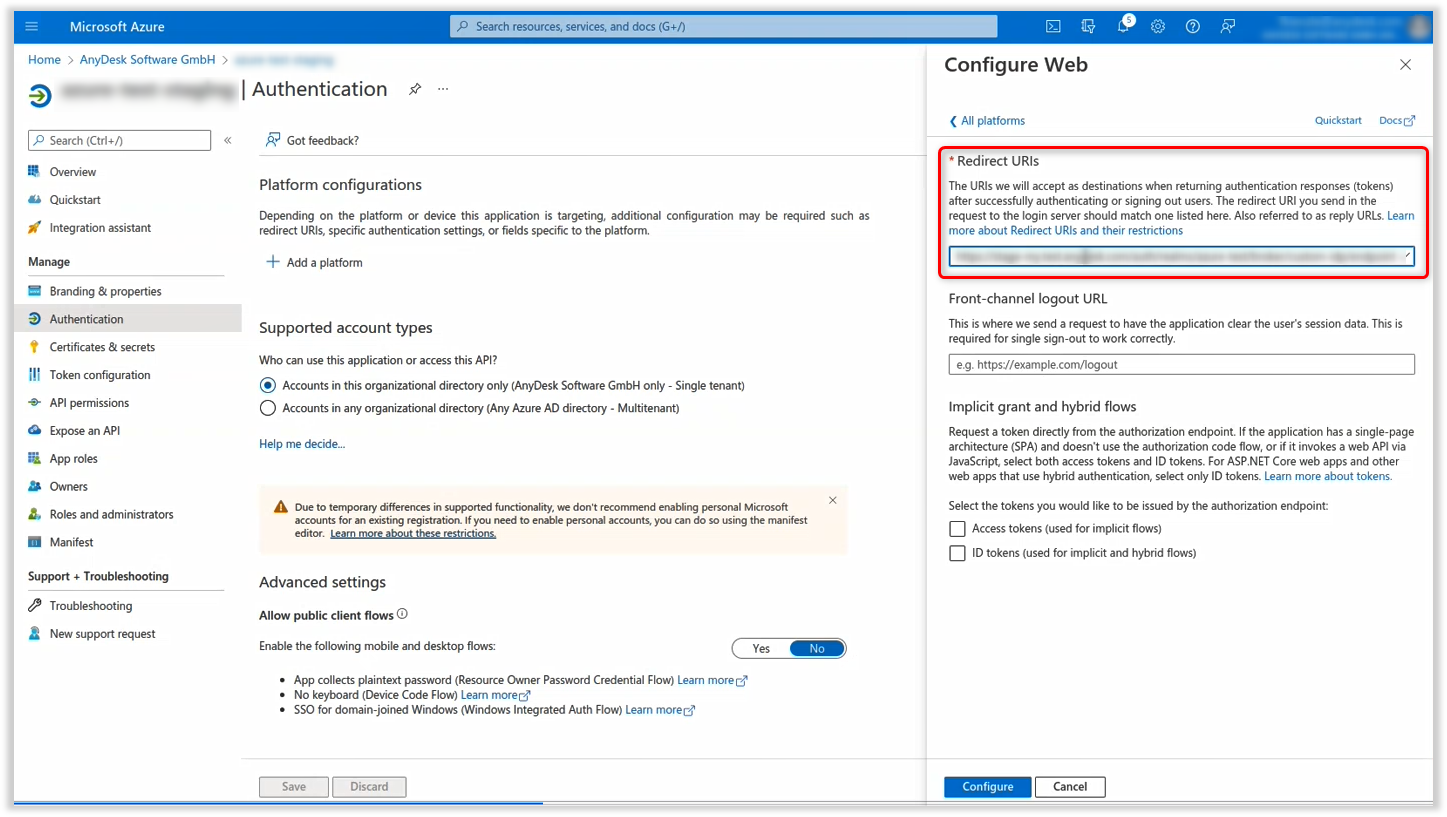

Öffnen Sie Ihren Identitätsanbieter und gehen Sie zu Authentifizierung.

⚠️ Als Beispiel wird hier der Microsoft AzureAD-Identitätsanbieter verwendet. Es kann jeder OpenID Connect-kompatible Anbieter verwendet werden.Klicken Sie auf Plattform hinzufügen, wählen Sie Web aus und fügen Sie den Umleitungs-URI ein, den Sie nach dem Speichern des Identitätsanbieters in my.anydesk IIkopiert haben.

Klicken Sie auf Konfigurieren.

Nach der Konfiguration können sich Benutzer in Ihrem IDP mit ihren Unternehmensanmeldeinformationen via SSObei my.anydesk II anmelden.

Einrichten des IDP-Mappers

Mit dem IDP-Mapper können Sie Benutzern basierend auf IDP-Attributen automatisch Rollen zuweisen. Auf diese Weise müssen Sie Benutzern keine Rollen manuell zuweisen.

Wenn Sie z. B. möchten, dass Benutzer mit dem Vornamen John die Administratorrolle erhalten, gehen Sie wie folgt vor:

Schlüssel:

FirstNameWert:

JohnRolle:

admin

Diese Benutzer erben die Admin-Rolle bei der Anmeldung.

Anforderungen:

In Ihrem IDP muss ein Gruppentoken konfiguriert werden.

Mindestens eine Rolle muss bereits in my.anydesk II vorhanden sein.

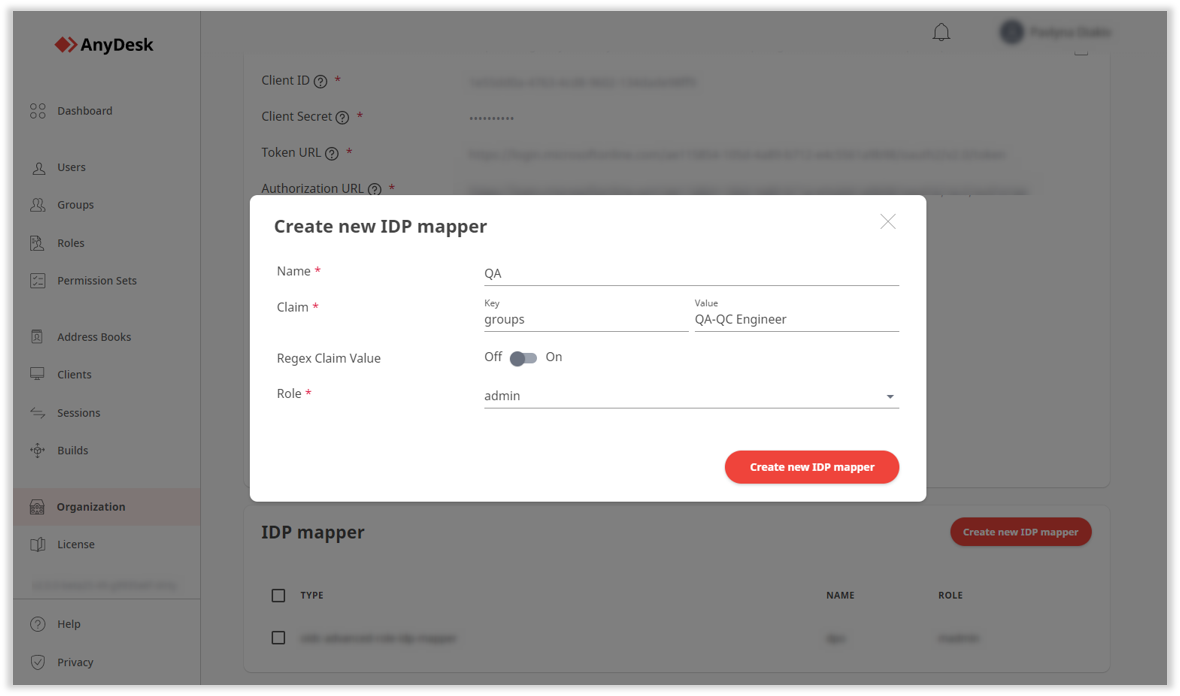

So richten Sie den IDP-Mapper ein:

Wechseln Sie in my.anydesk IIzu Organisation.

Scrollen Sie nach unten zum Abschnitt IDP-Mapper , klicken Sie auf Neuen IDP-Mapper erstellen , und geben Sie die folgenden Informationen ein:

Name - Geben Sie den Namen für den IDP-Mapper ein.

Reklamation - geben Sie die folgenden Informationen an:

Schlüssel - der Name des IDP-Attributs (z. B

FirstName. ).Wert - der erwartete Wert für den Schlüssel (z. B

John. ).

Rolle - Wählen Sie die Rolle aus der Dropdown-Liste aus, die Sie dem angegebenen IDP-Benutzer zuweisen möchten.

Klicken Sie auf Neuen IDP-Mapper erstellen.

Nach der Erstellung wird Benutzern, die dem angegebenen Anspruch entsprechen, automatisch die ausgewählte Rolle zugewiesen. Zugeordnete Rollen können erst manuell zugewiesen werden, wenn der Mapper gelöscht wird.