Licenza: Nuvola definitiva

Rilevante per: Proprietario o amministratore dell'organizzazione

Il provider utenti IDP consente ai proprietari dell'organizzazione di creare utenti tramite un provider di identità (IDP) che supporta OpenID Connect, ad esempio Microsoft Azure Active Directory. Una volta configurato in my.anydesk II, gli utenti possono accedere con SSO utilizzando le credenziali aziendali e l'ID dell'organizzazione.

🦉 Per ulteriori dettagli sui tipi di provider utente, vedere this article.

Prerequisiti

Prima di configurare l'IDP in my.anydesk II, configura l'IDP di terze parti con il supporto OpenID Connect. Avrai bisogno delle seguenti informazioni dal tuo IDP:

Segreto client : usato per l'autenticazione client. Copia l'URL nel campo Segreto client quando configuring IDP Setup.

.png)

Applicazione (ID client) - ID applicazione per my.anydesk. Copia e incolla l'URL nel campo ID client .

.png)

Endpoint di autorizzazione : utilizzato per avviare l'accesso. Copia e incolla l'URL nel campo URL di autenticazione .

.png)

Endpoint token : usato per l'emissione di token. Copia e incolla l'URL nel campo URL token .

.png)

Configura IDP

🚨 IMPORTANTENon è possibile modificare gli utenti creati tramite IDP in my.anydesk II; Vengono sincronizzati dal provider di identità.

Per configurare l'IDP:

Accedi a my.anydesk II e vai su Organizzazione.

In Generale fare clic su Modifica e selezionare IDP come provider utenti.

Nella finestra Cambia provider attivo , selezionare Procedi.

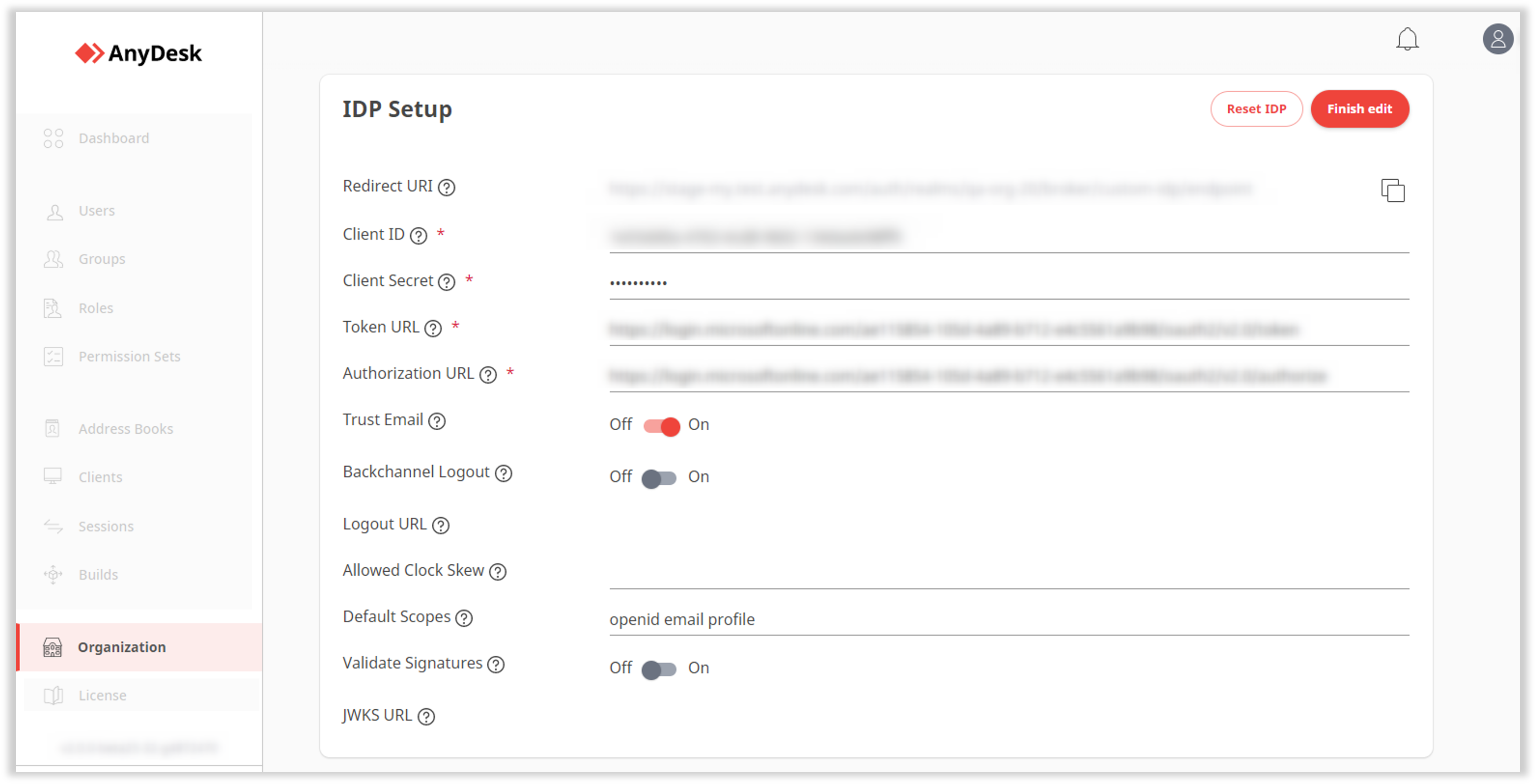

Scorri verso il basso fino alla sezione Configurazione IDP , fai clic su Modifica e fornisci le seguenti informazioni:

URI di reindirizzamento : generato automaticamente al termine della configurazione dell'IDP. Copia il valore URI di reindirizzamento dopo aver terminato la configurazione e incollalo nel tuo provider di identità.

ID client : copiare il valore dell'applicazione (ID client) dall'IDP e incollarlo qui. Viene utilizzato per registrare my.anydesk come client OIDC con il tuo provider.

Segreto client : copia il valore Segreto client dal tuo IDP e incollalo qui. Viene utilizzato per registrare my.anydesk come client OIDC con il tuo provider.

URL token : copia il valore dell'endpoint Token dal tuo IDP e incollalo qui. Restituisce i token di accesso, i token ID e aggiorna i token al client (my.anydesk).

URL di autorizzazione : copiare il valore dell'endpoint di autorizzazione dall'IDP e incollarlo qui. Viene utilizzato per l'autenticazione e l'autorizzazione del client my.anydesk .

Fidati dell'e-mail : disattiva l'interruttore per consentire agli utenti di verificare il proprio indirizzo e-mail tramite my.anydesk II. Attiva l'interruttore per disabilitare la verifica e-mail my.anydesk II .

Disconnessione backchannel: attiva l'interruttore per abilitare il supporto della disconnessione backchannel tramite IDP configurato. Se abilitato, è necessario specificare il campo URL di disconnessione.

URL di disconnessione : fornire l'endpoint per disconnettere gli utenti dall'IDP esterno. La disconnessione del canale posteriore deve essere abilitata.

Sfasamento orologio consentito : fornisce il valore in secondi (il valore predefinito è 0). Determina l'asimmetria accettabile durante la convalida dei token IDP.

Ambiti predefiniti: gli ambiti inclusi nella richiesta di autorizzazione. Il valore predefinito è

openid. Fornisci un elenco separato da virgole degli ambiti aggiuntivi che desideri richiedere (ad esempio,openid,email).Convalida firme: attiva l'interruttore per abilitare la convalida della firma dell'IDP configurato. Se abilitato, è necessario specificare il campo URL JWKS.

JWKS URL - URL in cui my.anydesk II può recuperare le chiavi per l'IDP configurato. L'opzione Convalida firme deve essere abilitata.

Fare clic su Termina modifica.

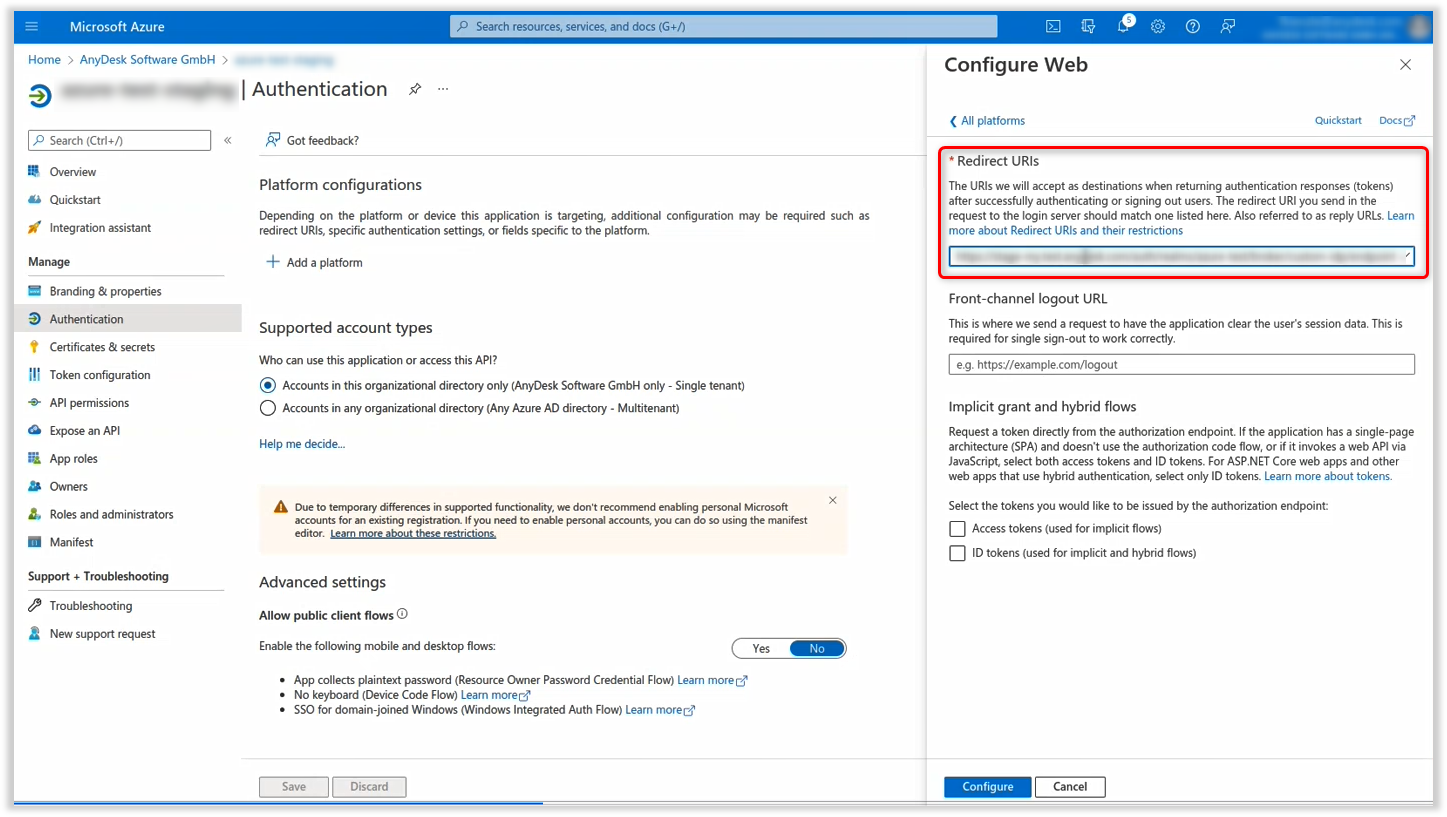

Copiare l'URI di reindirizzamento generato.

Apri il tuo provider di identità e vai su Autenticazione.

⚠️ Il provider di identità Microsoft AzureAD viene usato qui come esempio. È possibile utilizzare qualsiasi provider compatibile con OpenID Connect.Fai clic su Aggiungi una piattaforma, seleziona Web e incolla l'URI di reindirizzamento che hai copiato dopo aver salvato il provider di identità in my.anydesk II.

Fare clic su Configura.

Una volta configurato, gli utenti dell'IDP possono accedere a my.anydesk II con le credenziali aziendali via SSO.

Configurare il mapper IDP

Il mapper IDP consente di assegnare automaticamente ruoli agli utenti in base agli attributi IDP. In questo modo, non è necessario assegnare manualmente i ruoli agli utenti.

Ad esempio, se si desidera che gli utenti con il nome John ricevano il ruolo di amministratore :

Chiave:

FirstNameValore:

JohnRuolo:

admin

Questi utenti erediteranno il ruolo di amministratore al momento dell'accesso.

Fabbisogno:

Nell'IDP deve essere configurato un token di gruppo.

Almeno un ruolo deve esistere già in my.anydesk II

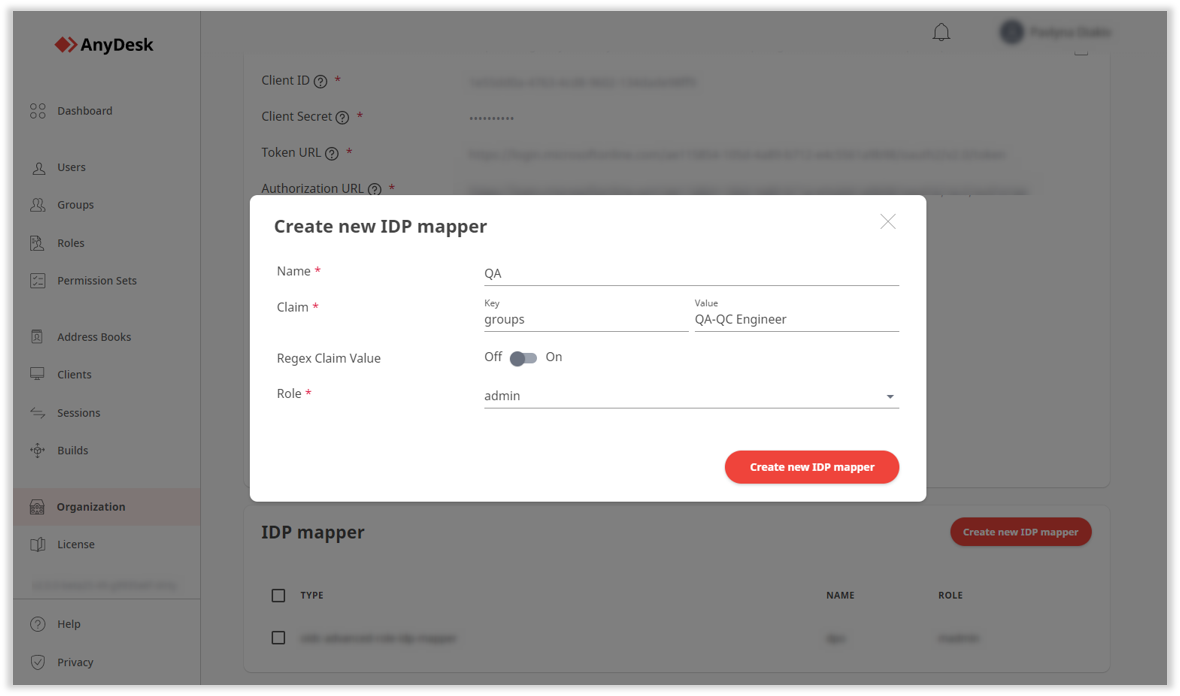

Per configurare il mapper IDP:

In my.anydesk II, vai a Organizzazione.

Scorri verso il basso fino alla sezione Mappatore IDP , fai clic su Crea nuovo mappatore IDP e fornisci le seguenti informazioni:

Nome : immettere il nome del mappatore IDP.

Attestazione : fornisci le seguenti informazioni:

Chiave : il nome dell'attributo IDP (ad esempio,

FirstName).Valore : il valore atteso per la chiave (ad esempio,

John).

Ruolo : selezionare il ruolo dall'elenco a discesa che si desidera assegnare all'utente IDP specificato.

Fare clic su Crea nuovo mappatore IDP.

Una volta creato, agli utenti che corrispondono all'attestazione specificata verrà assegnato automaticamente il ruolo selezionato. I ruoli mappati non possono essere assegnati manualmente fino a quando il mapper non viene eliminato.