Für Anwender einer Enterprise-Cloud / Ultimate-Cloud Lizenz.

LDAP-Verzeichnisse speichern Informationen von Nutzern, Gruppen und Berechtigungsprofilen und stellen diese für andere Anwendungen bereit.

Sie können LDAP in my.anydesk II einrichten. Nutzer, die zu einer Organisation gehören, erhalten dann die Möglichkeit, sich auf diese Weise via SSO unter Verwendung der Organisations-ID anzumelden. Außerdem können Sie Nutzerrollen vom LDAP Identity Provider in my.anydesk II importieren.

Weitere Informationen zum Thema User Provider finden Sie in diesem Kapitel.

Organisationszertifikate

Der Abschnitt Organization certificates listet alle Zertifikate auf, die der Organisation hinzugefügt wurden. Ein Zertifikat wird normalerweise in einer .pem-Datei gespeichert und verwendet, um die Kommunikation zwischen my.anydesk II und Ihrem LDAP Identity Provider zu verschlüsseln.

So fügen Sie ein Zertifikat zu Ihrer Organisation hinzu:

- Öffnen Sie my.anydesk II und navigieren Sie zu Organisation.

- Klicken Sie im Abschnitt General auf Edit. Wählen Sie dann im User Provider Feld LDAP aus.

- Im Fenster Switch active provider klicken Sie anschließend auf Proceed.

- Scrollen Sie nach unten zu Organization certificates und klicken Sie auf Add new certificate.

- Im Fenster Add new Organization certificate fügen Sie nun den Inhalt der Zertifikatsdatei im .pem-Format ein.

✔️ Alternativ können Sie ein Zertifikat im .pem-Format auch per Drag & Drop in dieses Feld ziehen.

6. Klicken Sie auf Add new certificate.

LDAP konfigurieren

Sie müssen Ihren LDAP-basierten Identitätsanbieter erst konfigurieren, um eine Verbindung zu my.anydesk II herstellen zu können.

So konfigurieren Sie LDAP in my.anydesk II:

- Öffnen Sie my.anydesk II und navigieren Sie zu Organisation.

- Im Abschnitt General klicken Sie auf Edit. Dort wählen Sie nun im User Provider Feld LDAP aus.

- Im Fenster Switch active provider klicken Sie anschließend auf Proceed.

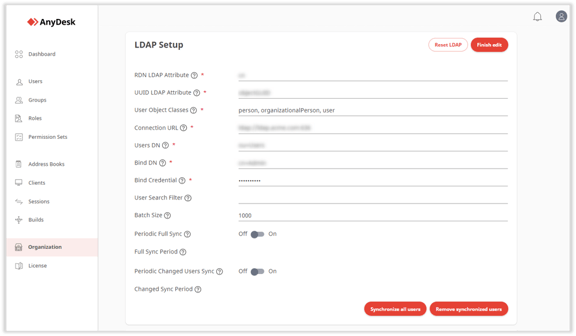

- Scrollen Sie nach unten zum LDAP-Setup und klicken Sie auf Edit. Geben Sie dort folgende Informationen ein:

- RDN LDAP Attribute - Geben Sie den Namen des LDAP-Attributs ein, das als RDN (oberstes Attribut) eines typischen Nutzer-DNs verwendet wird. Meistens ist dieses optionale Attribut mit dem LDAP-Attribut „Nutzername“ identisch. Beispielsweise ist es für Windows Active Directory üblich, cn als RDN-Attribut zu verwenden, wenn das Nutzernamenattribut sAMAccountName ist.

- UUID LDAP Attribute - Geben Sie den Namen des LDAP-Attributs ein, das als eindeutige Objektkennung (UUID) für Objekte in LDAP verwendet wird. Für Windows Active Directory sollte dies objectGUID sein. Wenn Ihr LDAP-Server das Konzept der UUID nicht unterstützt, können Sie jedes andere Attribut verwenden: Zum Beispiel uid oder entryDN.

- User Object Classes - Geben Sie alle Werte des LDAP-Attributs objectClass ein. Die Werte müssen für jeden Nutzer in LDAP durch Komma getrennt werden. Beispiel: inetOrgPerson,organizationalPerson. Neu erstellte Nutzer erhalten dann alle genannten Objektklassen und werden so mit LDAP synchronisiert. Vorhandene LDAP-Nutzerdatensätze können nur gefunden werden, wenn sie alle genannten Objektklassen enthalten.

- Connection URL - Fügen Sie eine Verbindungs-URL zu Ihrem LDAP-Server hinzu.

- Users DN - Geben Sie den vollständigen DN Ihres LDAP-Baums ein. Dieser DN ist der übergeordnete Name von LDAP-Nutzern. Zum Beispiel ou=users,dc=example,dc=com wenn der Nutzer einen DN wie uid=john,ou=users,dc=example,dc=com aufweist.

- Bind DN - Geben Sie den DN des LDAP-Administrators ein. Dieser wird von my.anydesk II verwendet, um auf den LDAP-Server zuzugreifen.

- Bind Credential - Geben Sie das Passwort des LDAP-Administrators ein.

- User Search Filter - Geben Sie den Namen des LDAP-Filters ein, der zum Suchen nach Nutzern verwendet wird. Lassen Sie dieses Feld leer, wenn keine zusätzliche Filterung erforderlich ist und Sie alle Rollen aus LDAP abrufen möchten. Stellen Sie andernfalls sicher, dass der Filtername mit ( und mit ) endet, zum Beispiel (filtername).

- Batch Size - Geben Sie die Anzahl der LDAP-Anwender ein, die Sie pro Transaktion von LDAP in my.anydesk II importieren möchten.

- Periodic Full Sync – Aktivieren Sie diese Funktion, um LDAP-Nutzer mit my.anydesk II regelmäßig und vollständig zu synchronisieren. Wenn Sie diese Funktion aktiviert haben, muss auch das Feld Full Sync Period ausgewählt sein.

- Full Sync Period - Geben Sie die Zeit (in Sekunden) ein, die vergehen soll, bevor my.anydesk II erneut versucht, sich mit dem LDAP-Server zu synchronisieren. Periodic Full Sync muss hierfür ebenfalls aktiviert sein.

- Periodic Changed Users Sync – Aktivieren Sie diese Funktion, um geänderte oder neu erstellte LDAP-Nutzer in regelmäßigen Abständen zu synchronisieren. Changed Sync Period muss hierfür ebenfalls aktiviert sein.

- Changed Sync Period - Geben Sie die Zeit (in Sekunden) ein, die vergehen soll, bevor my.anydesk II den LDAP-Server nach geänderten oder neu erstellten LDAP-Nutzern durchsucht. Periodic Changed Users Sync muss ebenfalls aktiviert sein.

- Klicken Sie auf Finish edit.

Danach können sich alle Nutzer Ihres LDAP-Servers bei my.anydesk II via SSO unter Verwendung der Organisations-ID anmelden.

Rollen importieren

Sie können auch Nutzerrollen von Ihrem LDAP-Server in my.anydesk II importieren.

Um Rollen zu importieren:

- Öffnen Sie my.anydesk II und navigieren Sie zu Organisation.

- Im Abschnitt General, klicken Sie auf Edit. Anschießend wählen Sie im User Provider Feld LDAP aus.

- Im Fenster Switch active provider wählen Sie nun Proceed.

- Scrollen Sie nach unten zu Import Roles und klicken Sie auf Edit. Geben Sie die folgenden Informationen an:

- Roles DN - Geben Sie den LDAP-DN ein, in dem die Rollen dieses Baums gespeichert sind. Zum Beispiel ou-roles,dc=example,dc=org oder ou= Finanzen,dc=Beispiel,dc=org.

- Role Name LDAP Attribute - Geben Sie den Namen des LDAP-Attributs ein, das in Rollenobjekten für den Namen und den RDN der Rolle verwendet wird. Normalerweise ist es cn. In diesem Fall kann ein typisches Rollenobjekt einen DN wie cn=Group1,ou=groups,dc=example,dc=org oder cn=role1,ou=finance,dc=example,dc=org aufweisen.

- Role Object Class - Geben Sie die Objektklasse(n) des Rollenobjekts ein. Wenn mehr Klassen benötigt werden, trennen Sie diese bitte mit Kommas. In einer typischen LDAP-Bereitstellung wäre dies groupOfNames. Bei Windows Active Directory ist dies normalerweise group.

- LDAP-Filter – Geben Sie einen benutzerdefinierten Filter ein, um nach bestimmten LDAP-Rollen zu suchen. Lassen Sie dieses Feld leer, wenn keine zusätzliche Filterung erforderlich ist und Sie alle Rollen aus LDAP abrufen möchten. Stellen Sie andernfalls sicher, dass der Filtername mit ( und mit ) endet, zum Beispiel (filtername).

- User Roles Retrieve Strategy - Wählen Sie eine der folgenden Methoden zum Abrufen von Nutzerrollen aus:

- Load roles by 'member' attribute - Hier werden alle Rollen angefragt, bei denen 'member' der Nutzer ist.

- Get roles from user 'memberOf' attribute - Rollen von Nutzern werden aus dem ' memberOf' Attribut oder aus dem Member-Of LDAP Attribut abgerufen.

- Membership Attribute Type - Es gibt 3 verschiedene Optionen, die von der User Roles Retrieve Strategy abhängen:

- DN – Nur verfügbar mit dem Attribut User Roles Retrieve Strategy – Load roles by role ‘member’. Die LDAP-Rolle hat ihre cn -Mitglieder in Form ihres vollständigen DN deklariert. Beispiel: member:uid=john,ou=users,dc=example,dc=com.

- UID – Nur verfügbar mit dem Attribut User Roles Retrieve Strategy – Load roles by role ‘member’. Die LDAP-Rolle hat ihre groupOfNa -Mitglieder in Form von reinen User -uids deklariert. Zum Beispiel memberUid:john .

- memberOf – Nur verfügbar mit dem Attribut User Roles Retrieve Strategy – Get roles by role ‘memberOf’. Gibt den Namen des LDAP-Attributs für den LDAP-Nutzer an und enthält die Rollen, denen der Nutzer angehört. Standardmäßig ist es ' memberOf '.

- Klicken Sie auf Finish edit.