ライセンス: アルティメットクラウド

関連対象: 組織の所有者または管理者

IDP ユーザー プロバイダーを使用すると、組織の所有者は、Microsoft Azure Active Directory などの OpenID Connect をサポートする ID プロバイダー (IDP) を介してユーザーを作成できます。my.anydesk IIで設定すると、ユーザーは会社の資格情報と組織の ID を使用して SSO でサインインできます。

🦉 ユーザープロバイダーの種類について詳しくは、this articleを参照してください 。

前提 条件

my.anydesk IIで IDP を設定する前に、OpenID Connect サポートを使用してサードパーティ IDP を設定します。IDP から次の情報が必要になります。

クライアントシークレット - クライアント認証に使用されます。configuring IDP Setup時に URL を [クライアント シークレット] フィールドにコピーします。

.png)

アプリケーション (クライアント ID) - my.anydesk のアプリケーション ID。URL をコピーして [ クライアント ID ] フィールドに貼り付けます。

.png)

認証エンドポイント - ログインの開始に使用されます。URL をコピーして [ 認証 URL] フィールドに貼り付けます。

.png)

トークンエンドポイント - トークンの発行に使用されます。URL をコピーして [トークン URL] フィールドに貼り付けます。

.png)

IDP の設定

🚨 大事なIDPで作成されたユーザは、 my.anydesk IIでは編集できません。これらは ID プロバイダーから同期されます。

IDP を設定するには:

my.anydesk IIにサインインし、[組織]に移動します。

[ 一般] で [編集] をクリックし、ユーザー プロバイダーとして [IDP ] を選択します。

[ アクティブなプロバイダーの切り替え] ウィンドウで、[ 続行] を選択します。

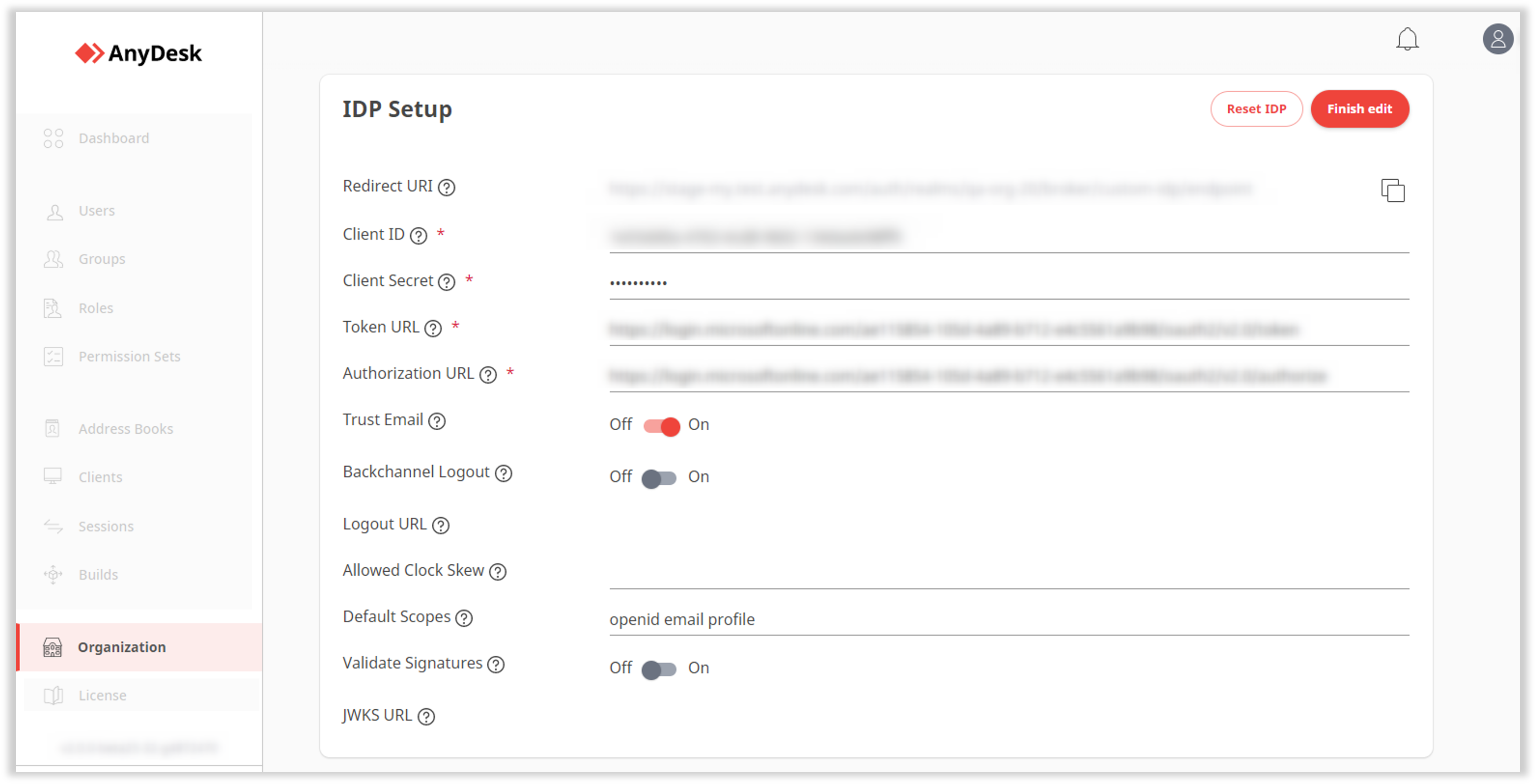

[ IDP 設定 ] セクションまで下にスクロールし、[ 編集] をクリックして、次の情報を入力します。

リダイレクト URI - IDP 設定が完了すると自動的に生成されます。セットアップの完了後に [リダイレクト URI] の値をコピーし、ID プロバイダーに貼り付けます。

クライアント ID - IDP から アプリケーション (クライアント ID) の値をコピーして、ここに貼り付けます。 これは、my.anydesk をプロバイダーにOIDCクライアントとして登録するために使用されます。

クライアントシークレット - IDPから クライアントシークレット の値をコピーして、ここに貼り付けます。 これは、my.anydesk をプロバイダーにOIDCクライアントとして登録するために使用されます。

トークン URL - IDP から トークン エンドポイント 値をコピーして、ここに貼り付けます。アクセストークン、IDトークンを返し、クライアント(my.anydesk)にトークンを更新します。

認証 URL - IDP から 認証エンドポイント の値をコピーして、ここに貼り付けます。 my.anydesk クライアントの認証と承認に使用されます。

Trust Email - トグルをオフにして、ユーザーが my.anydesk IIを介してメールアドレスを確認できるようにします。トグルをオンにすると、 my.anydesk II のメール認証が無効になります。

バックチャネルログアウト - トグルをオンにして、設定されたIDPによるバックチャネルログアウトのサポートを有効にします。有効にする場合は、[ ログアウト URL] フィールドを指定する必要があります。

ログアウト URL: 外部 IDP からユーザーをログアウトするためのエンドポイントを指定します。 バックチャネルログアウト を有効にする必要があります。

Allowed Clock Skew - 秒単位の値を指定します(デフォルト値は 0)。IDP トークンを検証するときに許容されるスキューを決定します。

デフォルトのスコープ - 承認を要求するときに含まれるスコープ。デフォルトは

openidです。リクエストする追加のスコープのコンマ区切りリストを指定します (例:openid、email)。署名の検証 - トグルをオンにして、設定されたIDPの署名検証を有効にします。有効にする場合は 、 JWKS URL フィールドを指定する必要があります。

JWKS URL - MY.ANYDESK IIが設定されたIDPのキーを取得できるURL。署名の検証を有効にする必要があります。

[編集の完了] をクリックします。

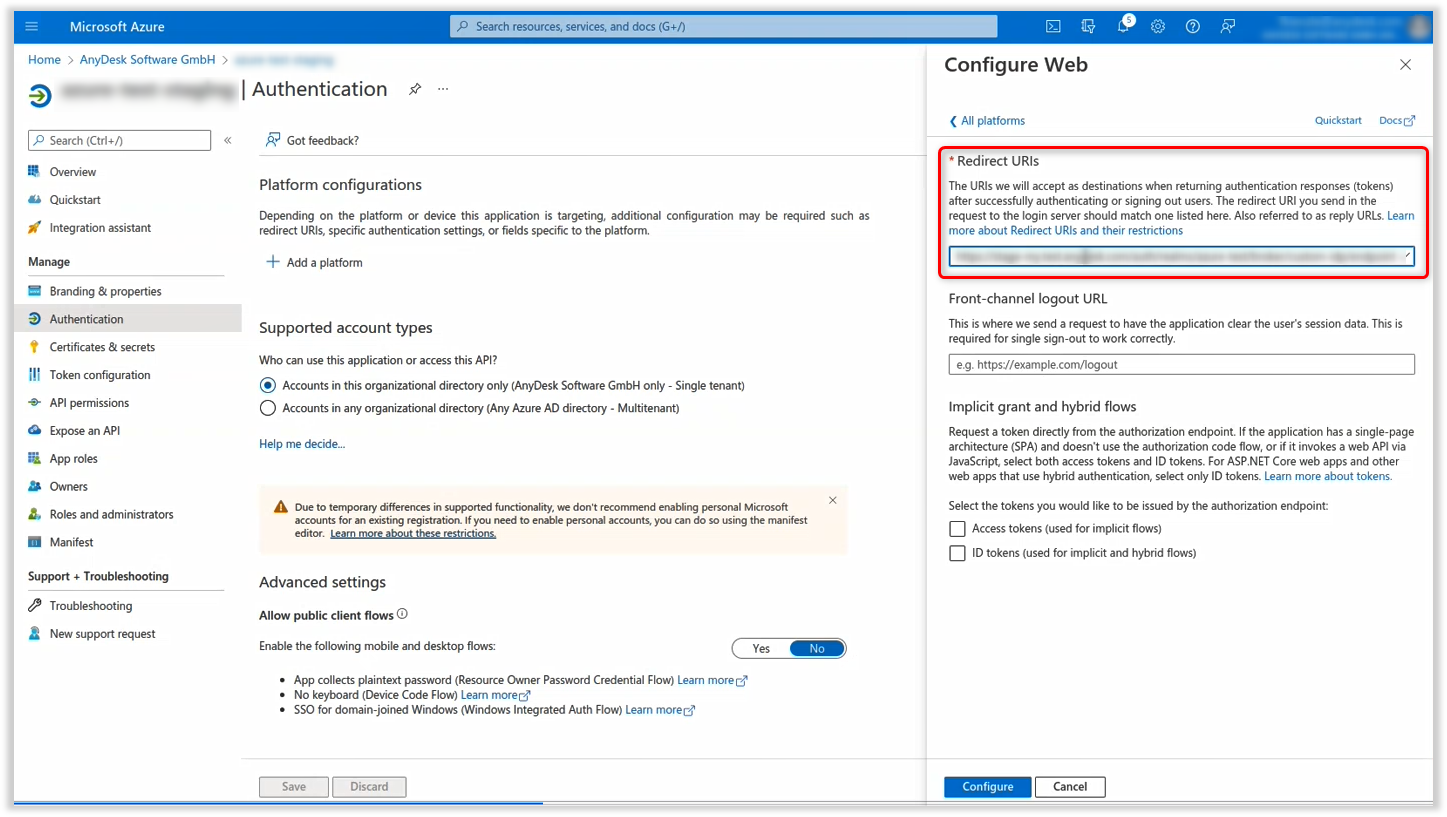

生成された リダイレクト URI をコピーします。

ID プロバイダーを開き、[ 認証] に移動します。

⚠️ ここでは、Microsoft AzureAD ID プロバイダーを例として使用します。OpenID Connect 互換プロバイダーはどれでも使用できます。[プラットフォームの追加] をクリックし、[Web] を選択して、ID プロバイダーを my.anydesk IIに保存した後にコピーしたリダイレクト URI を貼り付けます。

[ 構成] をクリックします。

設定が完了すると、IDP のユーザーは会社の資格情報 via SSOを使用して my.anydesk II にサインインできます。

IDP マッパーを設定する

IDP マッパーを使用すると、IDP 属性に基づいてユーザーにロールを自動的に割り当てることができます。これにより、ユーザーにロールを手動で割り当てる必要がなくなります。

たとえば、 名が John のユーザーに 管理者 ロールを受け取らせる場合:

鍵:

FirstName価値:

John役割:

admin

これらのユーザーは、ログイン時に管理者ロールを継承します。

必要条件:

IDP でグループ トークンを設定する必要があります。

my.anydesk IIには少なくとも1つのロールがすでに存在している必要があります

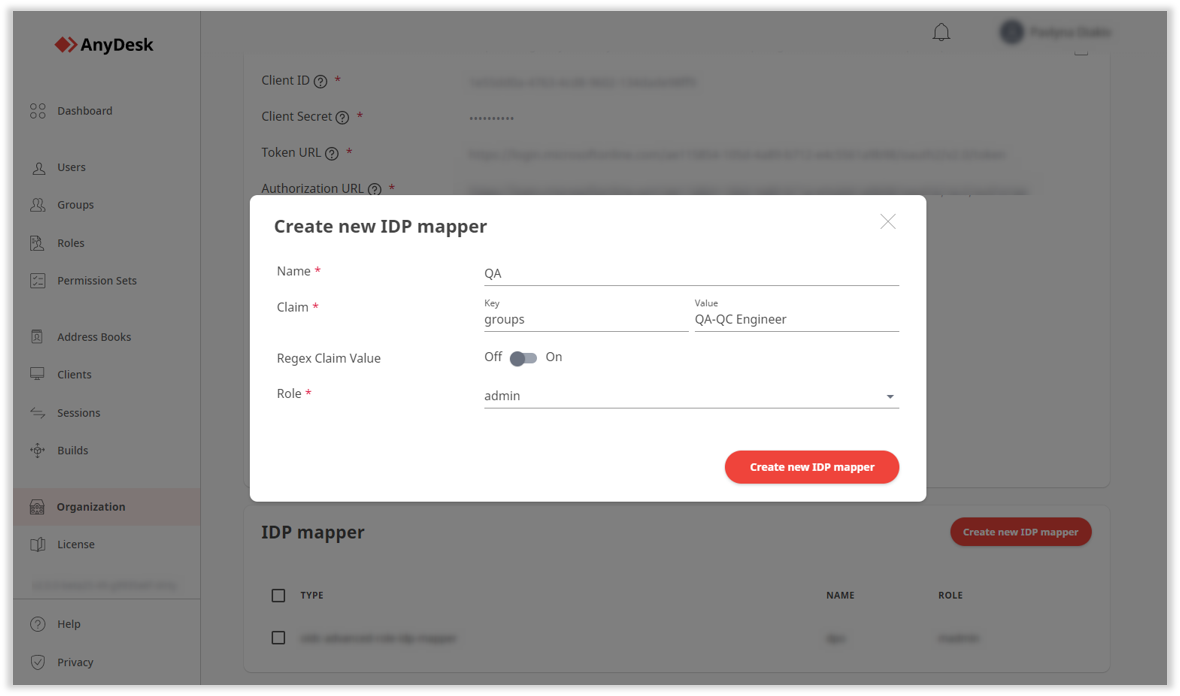

IDP マッパーを設定するには:

my.anydesk IIで [組織] に移動します。

[ IDP マッパー ] セクションまで下にスクロールし、[ 新しい IDP マッパーの作成 ] をクリックして、次の情報を入力します。

名前 - IDP マッパーの名前を入力します。

クレーム - 次の情報を入力します。

キー - IDP 属性名 (例:

FirstName)。値 - キーの期待値 (例:

John)。

[ロール(Role )]:指定した IDP ユーザに割り当てるロールをドロップダウン リストから選択します。

[新しい IDP マッパーの作成] をクリックします。

作成されると、指定した要求に一致するユーザーには、選択したロールが自動的に割り当てられます。マッピングされたロールは、マッパーが削除されるまで手動で割り当てることはできません。