면허: 얼티밋 클라우드

관련 대상: 조직 소유자 또는 관리자

IDP 사용자 공급자를 사용하면 조직 소유자가 Microsoft Azure Active Directory와 같이 OpenID Connect를 지원하는 ID 공급자(IDP)를 통해 사용자를 만들 수 있습니다. my.anydesk II에서 구성되면 사용자는 회사 자격 증명 및 조직의 ID를 사용하여 SSO로 로그인할 수 있습니다.

🦉 사용자 공급자 유형에 대한 자세한 내용은this article를 참조하십시오 .

필수 구성 요소

my.anydesk II에서 IDP를 구성하기 전에 OpenID Connect 지원을 통해 타사 IDP를 설정합니다. IDP에서 다음 정보가 필요합니다.

클라이언트 암호 - 클라이언트 인증에 사용됩니다. configuring IDP Setup때 URL을 클라이언트 암호 필드에 복사합니다.

.png)

애플리케이션(클라이언트 ID) - my.anydesk의 애플리케이션 ID입니다. URL을 복사하여 클라이언트 ID 필드에 붙여넣습니다.

.png)

권한 부여 엔드포인트 - 로그인을 시작하는 데 사용됩니다. URL을 복사하여 인증 URL 필드에 붙여넣습니다.

.png)

토큰 엔드포인트 - 토큰을 발급하는 데 사용됩니다. URL을 복사하여 토큰 URL 필드에 붙여넣습니다.

.png)

IDP 구성

🚨 중요하다my.anydesk II에서 IDP를 통해 생성된 사용자는 편집할 수 없습니다. ID 공급자에서 동기화됩니다.

IDP를 구성하려면 다음을 수행합니다.

my.anydesk II에 로그인하고 조직으로 이동합니다.

일반에서 편집을 클릭하고 IDP를 사용자 공급자로 선택합니다.

활성 공급자 전환 창에서 진행을 선택합니다.

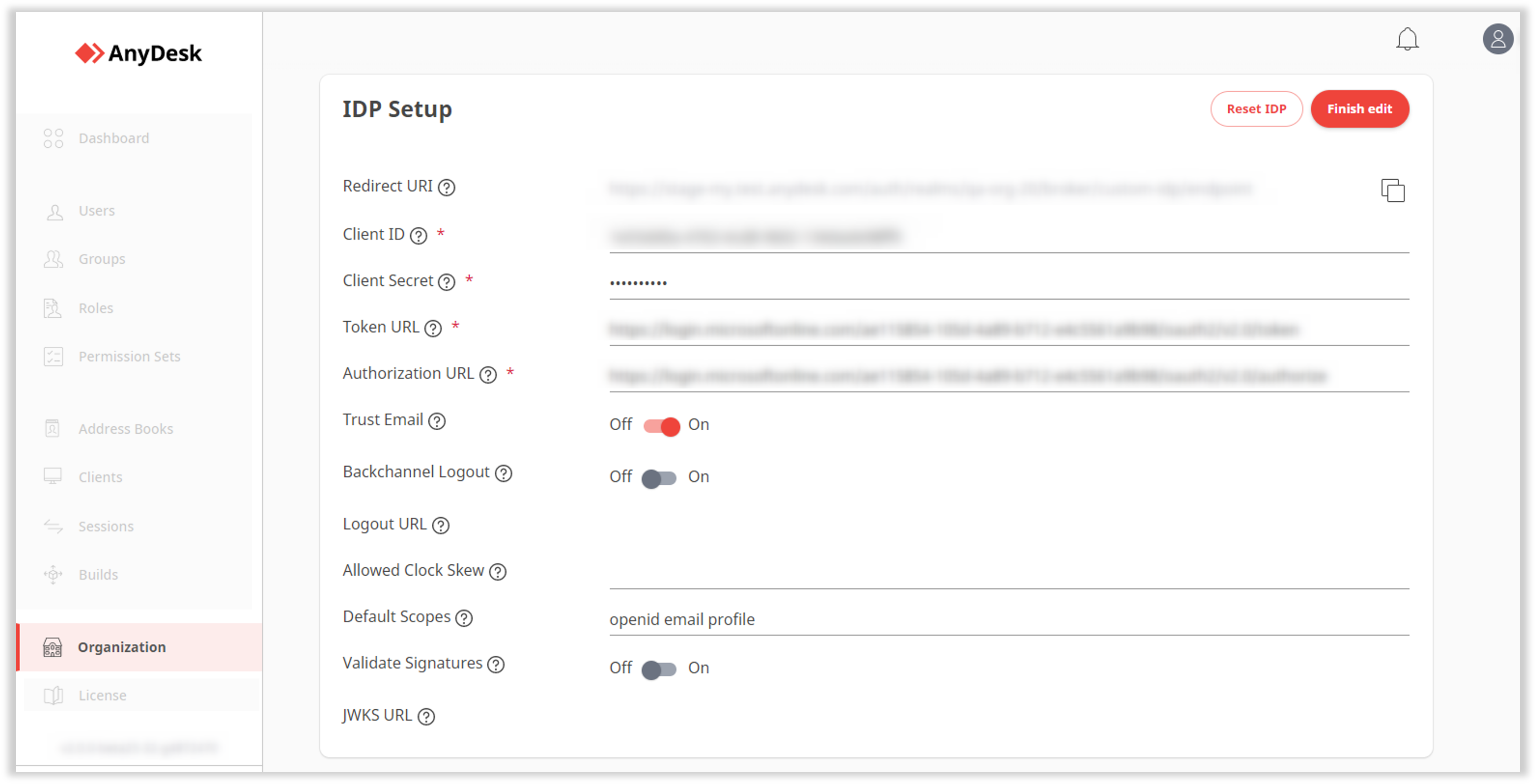

IDP 설정 섹션까지 아래로 스크롤하고 편집을 클릭하고 다음 정보를 제공합니다.

리디렉션 URI - IDP 설정이 완료되면 자동으로 생성됩니다. 설정을 마친 후 리디렉션 URI 값을 복사하여 ID 공급자에 붙여넣습니다.

클라이언트 ID - IDP에서 애플리케이션(클라이언트 ID) 값을 복사하여 여기에 붙여넣습니다. 공급자에 my.anydesk 를 OIDC 클라이언트로 등록하는 데 사용됩니다.

클라이언트 암호 - IDP에서 클라이언트 암호 값을 복사하여 여기에 붙여넣습니다. 공급자에 my.anydesk 를 OIDC 클라이언트로 등록하는 데 사용됩니다.

토큰 URL - IDP에서 토큰 엔드포인트 값을 복사하여 여기에 붙여넣습니다. 액세스 토큰, ID 토큰을 반환하고 토큰을 클라이언트(my.anydesk)에 새로 고칩니다.

권한 부여 URL - IDP에서 권한 부여 엔드포인트 값을 복사하여 여기에 붙여넣습니다. my.anydesk 클라이언트의 인증 및 권한 부여에 사용됩니다.

이메일 신뢰 - 사용자가 my.anydesk II를 통해 이메일 주소를 확인할 수 있도록 토글을 끕니다. 토글을 켜서 my.anydesk II 이메일 확인을 비활성화합니다.

백채널 로그아웃 - 구성된 IDP에 의한 백채널 로그아웃 지원을 활성화하려면 토글을 켭니다. 활성화된 경우 로그아웃 URL 필드를 제공해야 합니다.

로그아웃 URL - 외부 IDP에서 사용자를 로그아웃할 수 있는 엔드포인트를 제공합니다. 백채널 로그아웃 을 활성화해야 합니다.

허용된 클럭 스큐 - 초 단위로 값을 제공합니다(기본값은 0). IDP 토큰의 유효성을 검사할 때 허용되는 오차를 결정합니다.

기본 범위 - 권한 부여를 요청할 때 포함된 범위입니다. 기본값은

openid입니다. 요청하려는 추가 범위의 쉼표로 구분된 목록을 제공합니다(예:openid,email).서명 검증 - 구성된 IDP의 서명 검증을 활성화하려면 토글을 켭니다. 활성화된 경우 JWKS URL 필드를 제공해야 합니다.

JWKS URL - MY.ANYDESK II가 구성된 IDP에 대한 키를 검색할 수 있는 URL입니다. 서명 유효성 검사 가 활성화되어 있어야 합니다.

편집 완료를 클릭합니다.

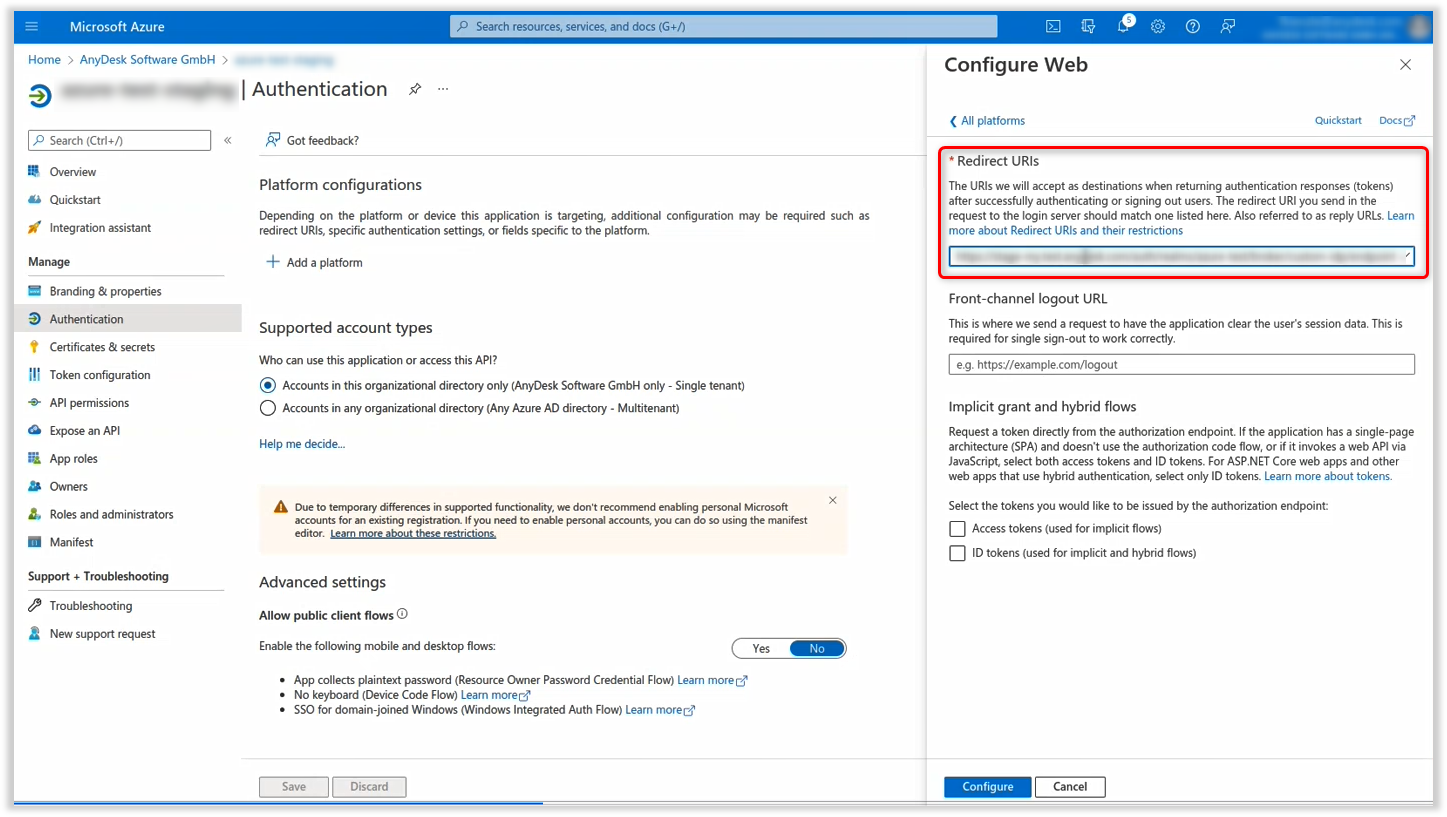

생성된 리디렉션 URI를 복사합니다.

ID 공급자를 열고 인증으로 이동합니다 .

⚠️ Microsoft AzureAD ID 공급자는 여기서는 예로 사용됩니다. 모든 OpenID Connect 호환 공급자를 사용할 수 있습니다.Add a platform 을 클릭하고 Web을 선택한 다음 ID 공급자를 my.anydesk II에 저장한 후 복사한 리디렉션 URI를 붙여넣습니다.

구성을 클릭합니다.

구성되면 IDP의 사용자는 회사 자격 증명 via SSO사용하여 my.anydesk II에 로그인할 수 있습니다.

IDP 매퍼 설정

IDP 매퍼를 사용하면 IDP 속성에 따라 사용자에게 자동으로 역할을 할당할 수 있습니다. 이렇게 하면 사용자에게 수동으로 역할을 할당할 필요가 없습니다.

예를 들어 이름이 John 인 사용자가 관리자 역할을 받도록 하려면 다음을 수행합니다.

열쇠:

FirstName값:

John역할:

admin

이러한 사용자는 로그인 시 관리자 역할을 상속합니다.

요구 사항:

IDP에서 그룹 토큰을 구성해야 합니다.

my.anydesk II에 하나 이상의 역할이 이미 존재해야 합니다.

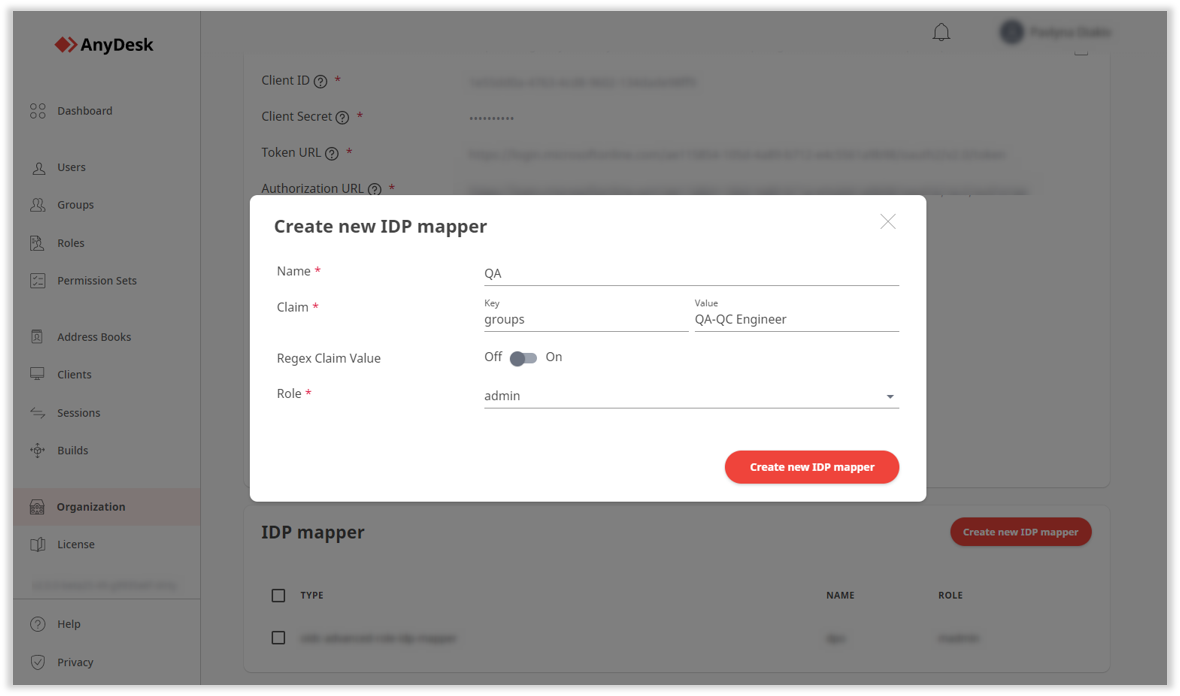

IDP 매퍼를 설정하려면:

my.anydesk II에서 조직으로 이동합니다.

IDP 매퍼 섹션까지 아래로 스크롤하고 새 IDP 매퍼 생성을 클릭하고 다음 정보를 제공합니다.

이름 - IDP 매퍼의 이름을 입력합니다.

클레임 - 다음 정보를 제공합니다.

키 - IDP 속성 이름(예:

FirstName).값 - 키에 대한 예상 값(예:

John).

역할 - 드롭다운 목록에서 지정된 IDP 사용자에게 할당할 역할을 선택합니다.

새 IDP 매퍼 만들기 를 클릭합니다.

지정된 클레임과 일치하는 사용자에게 선택한 역할이 자동으로 할당됩니다. 맵퍼가 삭제될 때까지 매핑된 역할은 수동으로 할당할 수 없습니다.