Esta es una traducción automática. Para la versión original, haga clic aquí.

Aplicable para usuarios con una licencia Enterprise-Cloud / Ultimate-Cloud

|

El proveedor de usuarios LDAP permite al propietario de la organización configurar un proceso de autenticación de usuario que valida un nombre de usuario y una contraseña combinación con un servidor de directorio como Microsoft Active Directory, OpenLDAP u OpenDJ. |

|

Los directorios LDAP son tecnología estándar para almacenar información de usuarios, grupos y permisos y servirla a otras aplicaciones.

Como resultado, puede configurar LDAP en my.anydesk II y usuarios de su organización podrá iniciar sesión con SSO utilizando el ID de la organización y las credenciales de su empresa. Además, puede importar roles desde su proveedor de identidad LDAP a my.anydesk II .

Para obtener más información sobre los tipos de proveedores de usuarios, consulte Proveedores de usuarios.

Certificados de organización

La sección Certificados de organización enumera todos los certificados agregados a la organización. Normalmente, un certificado se almacena en un archivo .pem y se utiliza para cifrar la comunicación entre my.anydesk II y su proveedor de identidad LDAP.

Para agregar un certificado a su organización:

- Abra my.anydesk II y vaya a Organización .

- En la sección General , haga clic en Editar , y en el User Provider , seleccione LDAP .

- En la ventana Cambiar proveedor activo , seleccione Continuar .

- Desplácese hacia abajo hasta la sección Certificados de organización y haga clic en Agregar nuevo certificado .

- En la ventana Agregar nuevo certificado de organización , pegue el contenido del archivo del certificado en formato .pem.

✔ ️ También puede arrastrar y soltar un certificado en formato .pem en este campo.

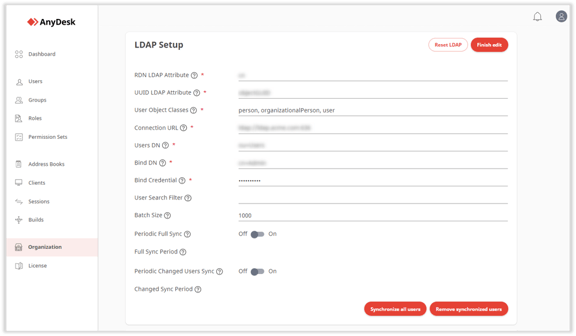

Configurar LDAP

configurar su proveedor de identidad basado en LDAP para crear una conexión con my.anydesk II.

Para configurar LDAP en my.anydesk II:

- Abra my.anydesk II y vaya a Organización .

- En la sección General , haga clic en Editar , y en el User Provider , seleccione LDAP .

- En la ventana Cambiar proveedor activo , seleccione Continuar .

- Desplácese hacia abajo hasta la sección Configuración LDAP , haga clic en Editar y proporcione la siguiente información:

- Atributo RDN LDAP : escriba el nombre del atributo LDAP, que se utiliza como RDN (atributo superior) del DN de usuario típico. La mayoría de las veces, este atributo opcional es el mismo que el atributo LDAP de nombre de usuario. Por ejemplo, para Windows Active Directory, es común usar cn como atributo RDN cuando el atributo de nombre de usuario podría ser sAMAccountName .

- Atributo UUID LDAP : escriba el nombre del atributo LDAP, que se utiliza como identificador de objeto único (UUID) para objetos en LDAP. Para Windows Active Directory, debe ser objectGUID . Si su servidor LDAP no admite la noción de UUID, puede usar cualquier otro atributo que sea único entre los usuarios de LDAP en el árbol. Por ejemplo, uid o entradaDN .

- Clases de objetos de usuario : escriba todos los valores del atributo objectClass de LDAP para los usuarios en LDAP divididos por comas. Por ejemplo, inetOrgPerson,organizationalPerson . Los usuarios recién creados se sincronizarán con LDAP con todas esas clases de objetos y los registros de usuarios de LDAP existentes solo se pueden encontrar si contienen todas esas clases de objetos.

- URL de conexión : pegue una URL de conexión en su servidor LDAP.

- DN de usuarios : escriba el DN completo del árbol LDAP donde se encuentran sus usuarios. Este DN es el padre de los usuarios de LDAP. Por ejemplo, ou=users,dc=example,dc=com si su usuario típico tiene un DN como uid=juan,ou=usuarios,dc=ejemplo,dc=com .

- Bind DN : escriba el DN del administrador de LDAP. Esto será utilizado por my.anydesk II para acceder al servidor LDAP.

- Bind Credential : escriba la contraseña del administrador de LDAP.

- Filtro de búsqueda de usuarios : escriba el nombre del filtro LDAP utilizado para buscar usuarios. Deje esto en blanco si no se necesita un filtrado adicional y desea recuperar todos los roles de LDAP. De lo contrario, asegúrese de que el nombre del filtro comience con ( y termine con ) , por ejemplo, (filtername) .

- Tamaño del lote : escriba la cantidad de usuarios de LDAP que deben importarse de LDAP a my.anydesk II por transacción.

- Sincronización completa periódica : active el interruptor para realizar una sincronización completa periódica de los usuarios de LDAP con my.anydesk II. Si está habilitado, se debe proporcionar el campo Full Sync Period .

- Período de sincronización completa : ingrese el tiempo (en segundos) que debe pasar antes de que my.anydesk II intente sincronizarse con el servidor LDAP nuevamente. La sincronización completa periódica debe estar habilitada.

- Sincronización periódica de usuarios modificados : active el conmutador para realizar la sincronización periódica de usuarios LDAP modificados o recién creados. Si está habilitado, se debe proporcionar el campo Changed Sync Period .

- Período de sincronización modificado : ingrese el tiempo (en segundos) que debe transcurrir antes de que my.anydesk II solicite el servidor LDAP para usuarios LDAP nuevos o modificados. Sincronización periódica de usuarios cambiados debe estar habilitado.

- Haga clic en Finalizar edición .

Después, todos los usuarios (posiblemente filtrados) de su servidor LDAP podrán iniciar sesión en my.anydesk II con SSO usando la ID de la organización.

Funciones de importación

También puede importar funciones a my.anydesk II desde su servidor LDAP.

Para importar roles:

- Abra my.anydesk II y vaya a Organización .

- En la sección General , haga clic en Editar , y en el User Provider , seleccione LDAP .

- En la ventana Cambiar proveedor activo , seleccione Continuar .

- Desplácese hacia abajo hasta la sección Importar funciones y haga clic en Editar y proporcione la siguiente información:

- Cargar roles por atributo 'miembro' : los roles de los usuarios se recuperarán enviando una consulta LDAP para recuperar todos los roles donde 'miembro' es el usuario.

- Obtener roles del atributo 'memberOf' del usuario - los roles de los usuarios se recuperarán del ' memberOf' atributo del usuario o del Member-Of LDAP Atributo.

- DN : solo disponible con Estrategia de recuperación de roles de usuario: cargar roles por rol 'miembro' atributo . El rol LDAP tiene sus cn declarados en forma de su DN completo. Por ejemplo, miembro:uid=juan,ou=usuarios,dc=ejemplo,dc=com .

- UID : solo disponible con Estrategia de recuperación de roles de usuario: cargar roles por rol 'miembro' atributo . El rol LDAP tiene sus groupOfNa declarados en forma de usuario puro uids . Por ejemplo, memberUid:john .

- memberOf : solo disponible con Estrategia de recuperación de roles de usuario: obtener roles por rol 'memberOf' atributo . Especifica el nombre del atributo LDAP en el usuario LDAP que contiene los roles de los que el usuario es miembro. Por defecto, es ' miembroDe '.

- Roles DN : escriba el LDAP DN donde se guardan los roles de este árbol. Por ejemplo, ou-roles,dc=ejemplo,dc=org o ou= finanzas,dc=ejemplo,dc=org .

- Atributo LDAP de nombre de función : escriba el nombre del atributo LDAP que se utiliza en los objetos de función para el nombre y RDN de la función. Por lo general, será cn . En este caso, el objeto de rol típico puede tener un DN como cn=Group1 , ou=groups , dc=ejemplo , dc =org o cn=rol1 , ou=finanzas , dc=ejemplo , dc=org .

- Clase de objeto de función : escriba la(s) clase(s) de objeto del objeto de función. Si necesita más clases, sepárelas con comas. En una implementación típica de LDAP, sería groupOfNames . Con Windows Active Directory, suele ser group .

- Filtro LDAP : introduzca un filtro personalizado para consultar funciones LDAP específicas. Deje esto en blanco si no se necesita un filtrado adicional y desea recuperar todos los roles de LDAP. De lo contrario, asegúrese de que el nombre del filtro comience con ( y termine con ) , por ejemplo, (filtername) .

- Estrategia de recuperación de roles de usuario : seleccione una de las siguientes formas de recuperar roles de usuario:

- Tipo de atributo de membresía : hay 3 opciones diferentes que dependen de la Estrategia de recuperación de roles de usuario :

- Haga clic en Finalizar edición .