Enterprise-Cloud / Ultimate-Cloud ライセンスを持つユーザーに適用されます。

|

組織のオーナーは、LDAP ユーザー プロバイダにより、 Microsoft Active Directory、OpenLDAP、OpenDJ などのディレクトリ サーバーとの組み合わせ、ユーザー名とパスワードを検証するユーザー認証プロセスを設定できます。 |

LDAP ディレクトリは、ユーザー、グループ、およびアクセス許可の情報を保存し、それを他のアプリケーションに提供するための標準テクノロジです。

その結果、 my.anydesk II で LDAP を設定でき、組織に属するユーザーは、組織の ID と会社の資格情報を使用して SSO でログインできるようになります。また、LDAP ID プロバイダーから my.anydesk II にロールをインポートできます。

ユーザー プロバイダー タイプの詳細については、ユーザープロバイダー を参照してください。

組織の証明書

組織の証明書 セクションには、組織に追加されたすべての証明書が一覧表示されます。通常、証明書は .pem ファイルに保存され、my.anydesk II と LDAP ID プロバイダー間の通信を暗号化するために使用されます。

組織に証明書を追加するには:

- my.anydesk IIを開き、組織に移動する。

- 一般 セクションで、 編集をクリックし、ユーザー プロバイダー フィールドでLDAPを選択。

- アクティブプロバイダーの切り替え ウィンドウで、続行を選択。

- 組織の証明書 セクションまでスクロールし、 新しい証明書の追加をクリックします。

- 新しい組織証明書の追加 ウィンドウで、証明書ファイルの内容を .pem 形式で貼り付けます。

✔ ️ .pem 形式の証明書をこのフィールドにドラッグ アンド ドロップすることもできます。

LDAP の構成

my.anydesk II への接続を作成するには、LDAP ベースの ID プロバイダーを構成する必要があります。

my.anydesk IIで LDAP を構成するには :

- my.anydesk II を開き、組織へ移動する。

- 一般 セクションで、 編集をクリックします。 、 ユーザー プロバイダー フィールドで、 LDAP を選択する。

- アクティブなプロバイダーの切り替え ウィンドウで、続行を選択。

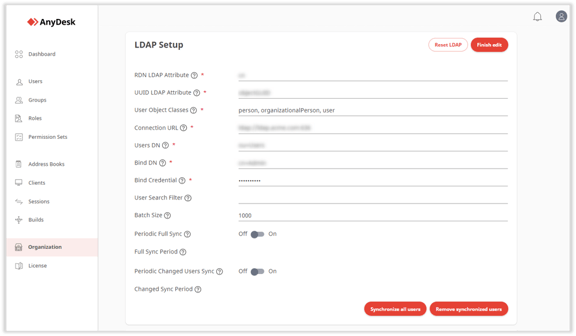

- LDAP セットアップ セクションまでスクロールし、 編集 をクリックし、次の情報を入力します:

- RDN LDAP Attribute - 一般的なユーザー DN の RDN (最上位属性) として使用される LDAP 属性の名前を入力します。ほとんどの場合、このオプションの属性はユーザー名の LDAP 属性と同じです。たとえば、Windows Active Directory の場合、ユーザー名属性がsAMAccountNameの場合、RDN属性として cn を使用するのが一般的です。

- UUID LDAP Attribute - LDAP 属性の名前を入力します。これは、LDAP 内のオブジェクトの一意のオブジェクト識別子 (UUID) として使用されます。 Windows Active Directory の場合は、objectGUID である必要があります。 LDAP サーバーが UUID の概念をサポートしていない場合は、ツリー内の LDAP ユーザー間で一意の他の属性を使用できます。 たとえば、 uid または entryDN です。

- User Object Classes - LDAP 内のユーザーの LDAP objectClass 属性のすべての値をカンマで区切って入力します。たとえば、 inetOrgPerson,organizationalPerson のようにです。新しく作成されたユーザーは、これらすべてのオブジェクト クラスを使用して LDAP に同期され、既存の LDAP ユーザー レコードは、これらのオブジェクト クラスがすべて含まれている場合にのみ検出されます。

- Connection URL - 接続 URL を LDAP サーバーに貼り付けます。

- Users DN - ユーザーがいる LDAP ツリーの完全な DN を入力します。この DN は、LDAP ユーザーの親です。たとえば、典型的なユーザーがuid=john,ou=users,dc=example,dc=comのような DN を持っている場合、 ou=users,dc=example,dc=com のようになります。

- Bind DN - LDAP 管理者の DN を入力します。これは my.anydesk II が LDAP サーバーにアクセスするために使用されます。

- Bind Credential - LDAP 管理者のパスワードを入力します。

- User Search Filter - ユーザーの検索に使用する LDAP フィルターの名前を入力します。追加のフィルタリングが必要なく、LDAP からすべてのロールを取得する場合は、これを空のままにします。それ以外の場合は、フィルタ名が ( で始まり、 ) で終わることを確認してください。たとえば (フィルター名) のようにです。

- Batch Size(バッチサイズ) - トランザクションごとに LDAP から my.anydesk II にインポートする LDAP ユーザーの数を入力します。

- Periodic Full Sync(定期的完全同期) - トグルをオンにして、my.anydesk II への LDAP ユーザーの定期的な完全同期を実行します。有効にした場合、 完全同期期間 フィールドを指定する必要があります。

- Full Sync Period(完全同期期間) - my.anydesk II が LDAP サーバーとの同期を再試行するまでの時間 (秒単位) を入力します。 定期的な完全同期 を有効にする必要があります。

- Periodic Changed Users Sync(変更ユーザーの定期的同期) - トグルをオンにして、変更または新規作成された LDAP ユーザーの定期的な同期を実行します。有効にした場合、 変更された同期期間 フィールドを指定する必要があります。

- Changed Sync Period(変更された同期期間) - my.anydesk II が LDAP サーバーに変更または新規作成された LDAP ユーザーを要求するまでの時間 (秒単位) を入力します。 定期的な変更されたユーザーの同期 を有効にする必要があります。

- 5.

- をクリックします。

その後、LDAP サーバーからのすべての (潜在的にフィルタリングされた) ユーザーは、組織の ID を使用した SSO で my.anydesk II にサインインできるようになります。

役割(Role)のインポート

LDAP サーバーから my.anydesk II にロールをインポートすることもできます。

役割をインポートするには:

- my.anydesk IIを開き、組織に移動する。

- 一般 セクションで、 編集をクリックし、 ユーザー プロバイダー フィールドで、 LDAPを選択する。

- アクティブプロバイダーの切り替え ウィンドウで、 続行を選択。

- 役割(Role)のインポート セクションまでスクロールし、 編集をクリックし次の情報を入力します:

- Roles DN - このツリーのRoleが保存される LDAP DN を入力します。 たとえば、ou-roles,dc=example,dc=org または ou=finance,dc=example,dc=org です。

- Role Name LDAP Attribute - Roleの名前と RDN のRoleオブジェクトで使用される LDAP 属性の名前を入力します。 通常は cn になります。 この場合、一般的なRoleオブジェクトは、cn=Group1,ou=groups,dc=example,dc=org または cn=role1,ou=finance,dc=example,dc=org のような DN であることがあります。

- Role Object Class - Roleオブジェクトのオブジェクト クラスを入力します。 さらにクラスが必要な場合は、コンマで区切ってください。 一般的な LDAP 運用では、groupOfNames になります。 Windows Active Directory では、通常はgroupです。

- LDAP Filter - カスタム フィルタを入力して、特定の LDAP Roleをクエリします。 追加のフィルタリングが必要なく、LDAP からすべてのRoleを取得する場合は、これを空のままにします。 それ以外の場合は、フィルター名が (で始まり、) で終わることを確認してください。例えば、(filtername)のようにです。

- User Roles Retrieve Strategy - ユーザーRoleを取得する次の方法のいずれかを選択します:

○ Load roles by 'member' attribute - ユーザーのRoleは、「メンバー」がユーザーであるすべてのRoleを取得する LDAP クエリを送信することによって取得されます。

○ Get roles from user 'memberOf' attribute - ユーザーのRoleは、ユーザーの「memberOf」属性または Member-Of LDAP 属性から取得されます。 - Membership Attribute Type - User Roles Retrieve Strategyにより、3つの異なったオプションがあります:

○ DN - ユーザーRoleの取得戦略でのみ使用可能 - Roleの「member」属性によってRoleをロードします。 LDAP Roleには、完全な DN の形式で宣言された cn メンバーがあります。 たとえば、member:uid=john,ou=users,dc=example,dc=com です。

○ UID - User Roles Retrieve Strategy – Load roles by role ‘member’ 属性でのみ使用可能。 LDAP ロールには、純粋なユーザー uid の形式で宣言された groupOfNa メンバーがあります。 たとえば、memberUid:john です。

○ memberOf - User Roles Retrieve Strategy – Get roles by role ‘memberOf’ 属性でのみ使用可能。LDAP ユーザーの LDAP 属性の名前を指定します。それはユーザーがメンバーであるロールを持ちます。 デフォルトでは「memberOf」です。

- Finish Edit(編集を終了)をクリックします。