Licença: Nuvem definitiva

Relevante para: Proprietário ou administrador da organização

O provedor de usuários IDP permite que os proprietários da organização criem usuários por meio de um provedor de identidade (IDP) que dá suporte ao OpenID Connect, como o Microsoft Azure Active Directory. Depois de configurado no my.anydesk II, os usuários podem fazer login com o SSO usando as credenciais da empresa e a ID da organização.

🦉 Para obter mais detalhes sobre os tipos de provedor de usuário, consulte this article.

Pré-requisitos

Antes de configurar o IDP no my.anydesk II, configure seu IDP de terceiros com suporte ao OpenID Connect. Você precisará das seguintes informações do seu PDI:

Segredo do cliente - usado para autenticação do cliente. Copie o URL para o campo Segredo do cliente quando configuring IDP Setup.

.png)

Aplicativo (ID do cliente) - ID do aplicativo para my.anydesk. Copie e cole o URL no campo ID do cliente .

.png)

Ponto de extremidade de autorização - usado para iniciar o logon. Copie e cole o URL no campo URL de autenticação .

.png)

Ponto de extremidade do token - usado para emitir tokens. Copie e cole o URL no campo URL do token .

.png)

Configurar o IDP

🚨 IMPORTANTEVocê não pode editar usuários criados por meio do IDP em my.anydesk II; eles são sincronizados a partir do provedor de identidade.

Para configurar o IDP:

Faça login em my.anydesk II e vá para Organização.

Em Geral, clique em Editar e selecione IDP como o provedor de usuário.

Na janela Alternar provedor ativo , selecione Continuar.

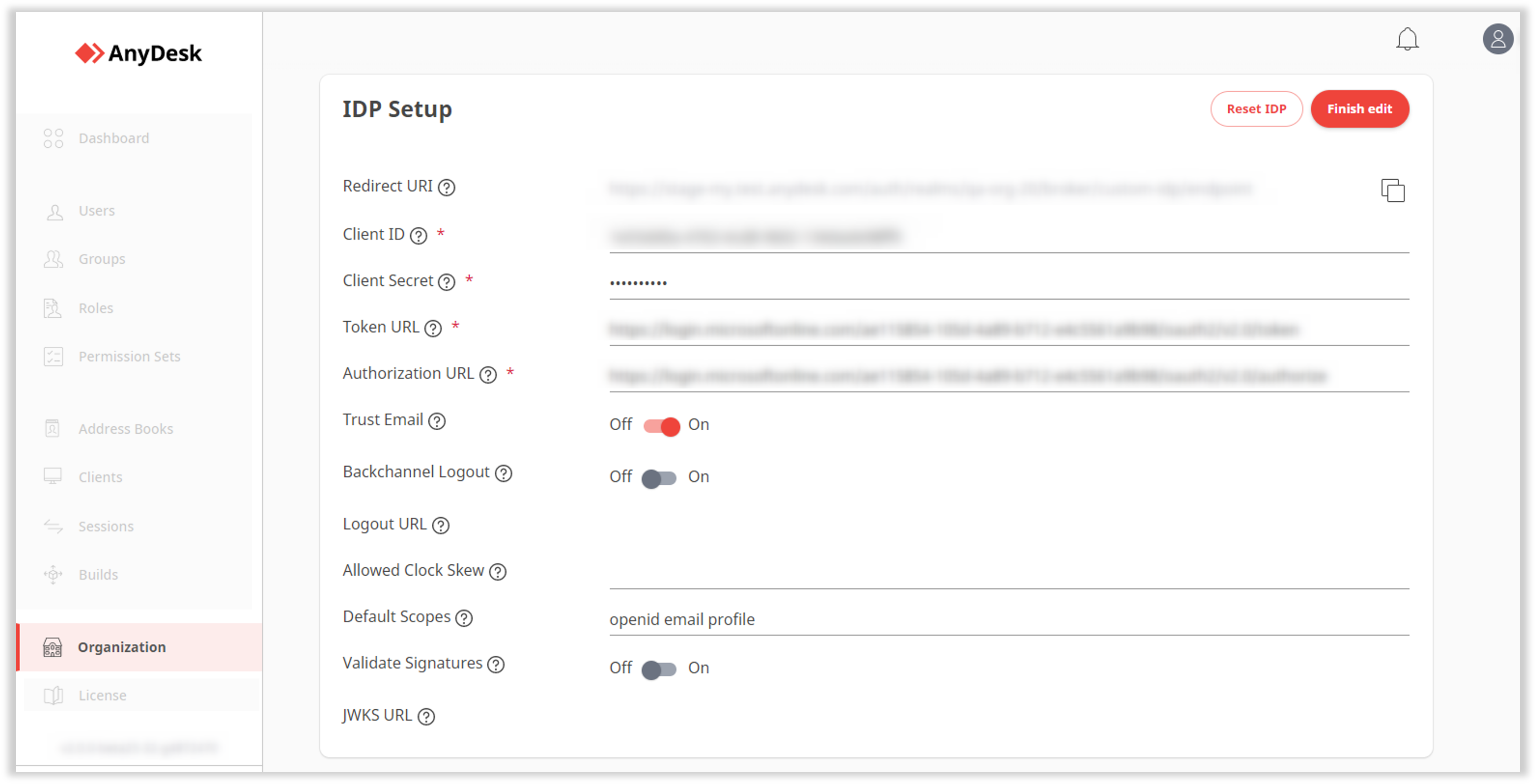

Role para baixo até a seção Configuração do IDP , clique em Editar e forneça as seguintes informações:

URI de redirecionamento - gerado automaticamente quando a configuração do IDP é concluída. Copie o valor do URI de redirecionamento depois de concluir a configuração e cole-o no provedor de identidade.

ID do cliente - copie o valor do aplicativo (ID do cliente) do seu IDP e cole-o aqui. Ele é usado para registrar my.anydesk como um cliente OIDC com seu provedor.

Segredo do cliente - copie o valor do segredo do cliente do seu IDP e cole-o aqui. Ele é usado para registrar my.anydesk como um cliente OIDC com seu provedor.

URL do token - copie o valor do endpoint do token do seu IDP e cole-o aqui. Ele retorna os tokens de acesso, tokens de ID e atualiza tokens para o cliente (my.anydesk).

URL de autorização - copie o valor do endpoint de autorização do seu IDP e cole-o aqui. Ele é usado para autenticação e autorização do cliente my.anydesk .

Confiar no e-mail - desative a opção para permitir que os usuários verifiquem seu endereço de e-mail por meio de my.anydesk II. Ative a alternância para desativar a verificação de e-mail my.anydesk II .

Logout de backchannel - ative a alternância para habilitar o suporte de logout de backchannel pelo IDP configurado. Se habilitado, o campo URL de logout deve ser fornecido.

URL de logout - forneça o endpoint para desconectar usuários do IDP externo. O logout do backchannel deve estar ativado.

Inclinação do relógio permitida - fornece o valor em segundos (o valor padrão é 0). Ele determina a distorção aceitável ao validar tokens IDP.

Escopos padrão - os escopos incluídos ao solicitar autorização. O padrão é

openid. Forneça uma lista separada por vírgulas de escopos adicionais que você deseja solicitar (por exemplo,openid,email).Validar assinaturas - ative a alternância para habilitar a validação de assinatura do IDP configurado. Se ativado, o campo URL do JWKS deve ser fornecido.

URL JWKS - URL onde my.anydesk II pode recuperar as chaves para o IDP configurado. Validar assinaturas deve estar ativado.

Clique em Concluir edição.

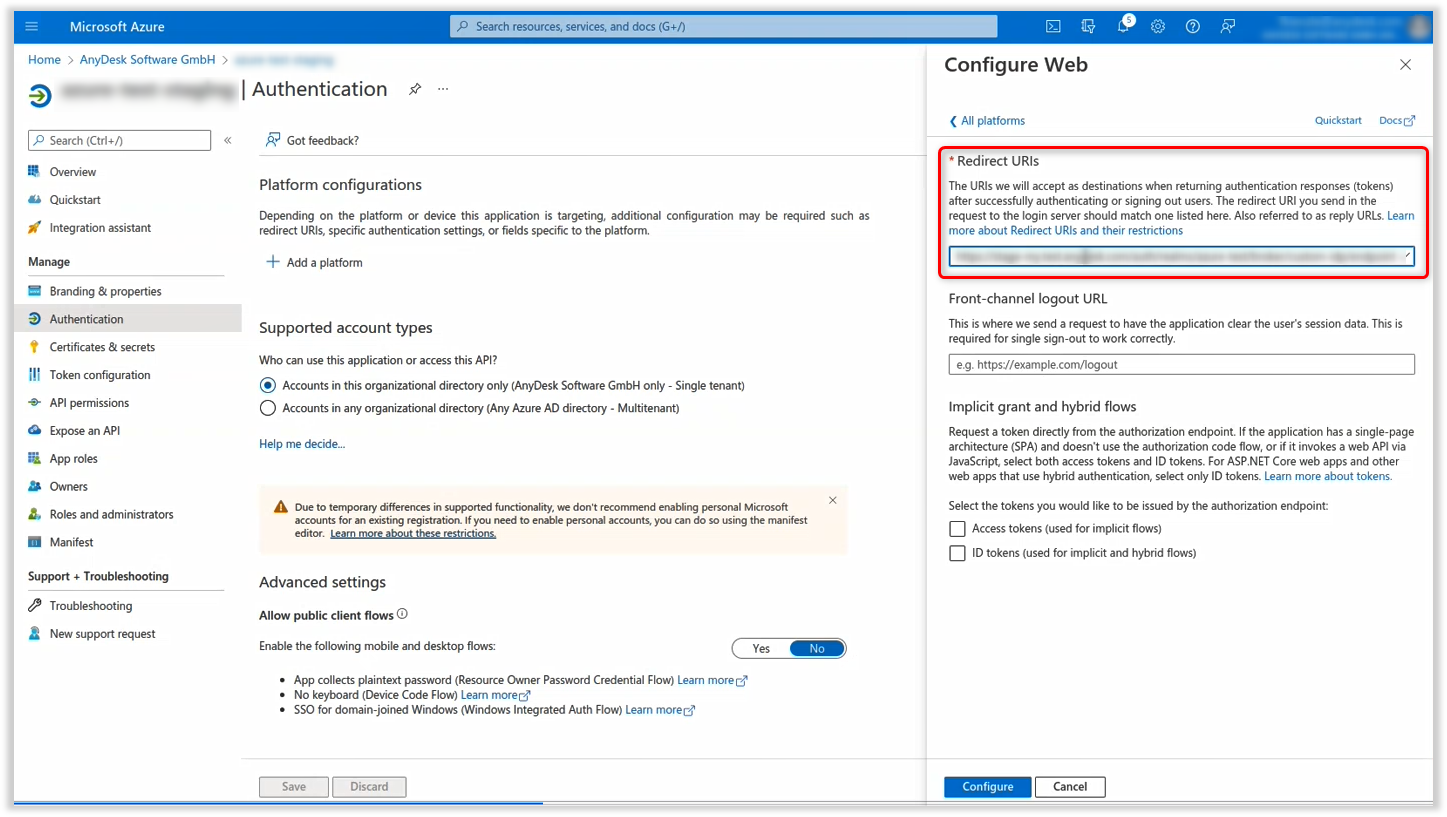

Copie o URI de redirecionamento gerado.

Abra seu provedor de identidade e vá para Autenticação.

⚠️ O provedor de identidade do Microsoft AzureAD é usado aqui como exemplo. Qualquer provedor compatível com OpenID Connect pode ser usado.Clique em Adicionar uma plataforma, selecione Web e cole o URI de redirecionamento que você copiou depois de salvar o provedor de identidade em my.anydesk II.

Clique em Configurar.

Depois de configurados, os usuários do IDP podem fazer login no my.anydesk II com as credenciais da empresa via SSO.

Configurar o mapeador de IDP

O mapeador de IDP permite atribuir funções aos usuários automaticamente com base nos atributos do IDP. Dessa forma, você não precisa atribuir funções aos usuários manualmente.

Por exemplo, se você quiser que os usuários com o primeiro nome John recebam a função de administrador :

Chave:

FirstNameValor:

JohnPapel:

admin

Esses usuários herdarão a função de administrador ao fazer login.

Requisitos:

Um token de grupo deve ser configurado em seu IDP.

Pelo menos uma função já deve existir em my.anydesk II

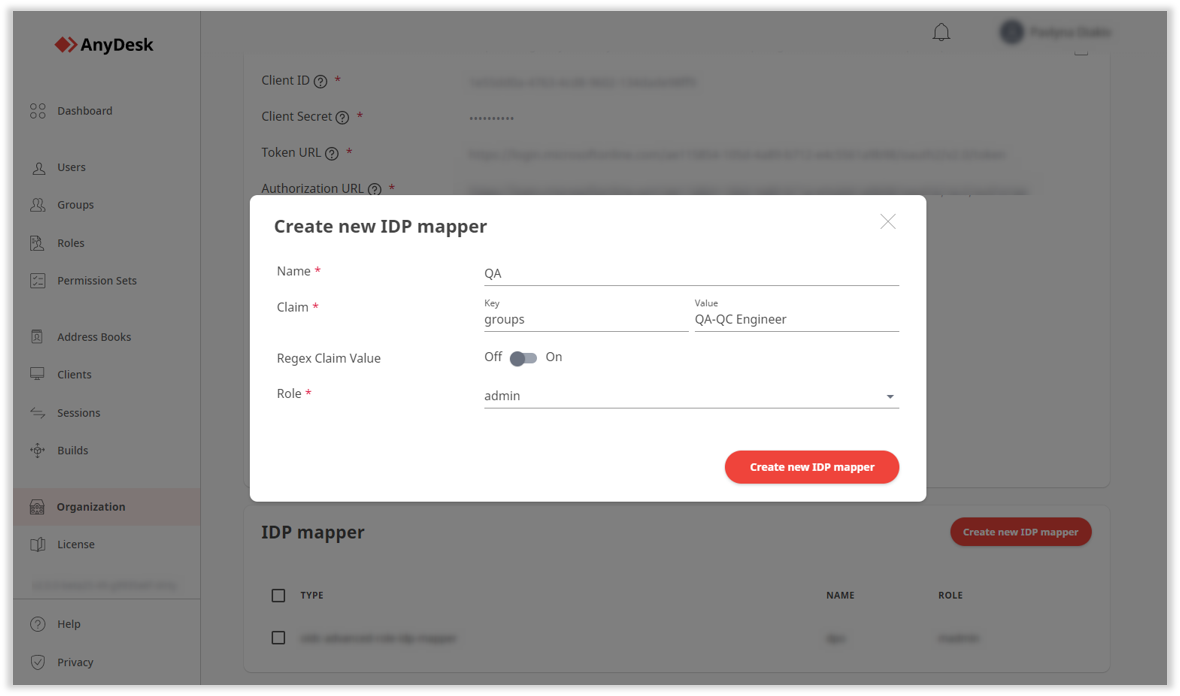

Para configurar o mapeador de IDP:

Em my.anydesk II, vá para Organização.

Role para baixo até a seção Mapeador de IDP , clique em Criar novo mapeador de IDP e forneça as seguintes informações:

Nome - insira o nome do mapeador IDP.

Reclamação - forneça as seguintes informações:

Chave - o nome do atributo IDP (por exemplo,

FirstName).Valor - o valor esperado para a chave (por exemplo,

John).

Função - selecione a função na lista suspensa que você deseja atribuir ao usuário IDP especificado.

Clique em Criar novo mapeador de IDP.

Depois de criada, os usuários que corresponderem à reivindicação especificada receberão automaticamente a função selecionada. As funções mapeadas não podem ser atribuídas manualmente até que o mapeador seja excluído.