Ceci est une traduction automatique. Pour la version originale, cliquez ici.

Applicable aux utilisateurs disposant d'une Enterprise-Cloud /Ultimate-Cloud .

|

Le fournisseur d'utilisateurs LDAP permet au propriétaire de l'organisation de mettre en place un processus d'authentification utilisateur qui valide un nom d'utilisateur et un mot de passe combinaison avec un serveur d'annuaire tel que Microsoft Active Directory, OpenLDAP ou OpenDJ. |

Certificats d'organisation |

|

|

Annuaires LDAP sont une technologie standard pour stocker les informations sur les utilisateurs, les groupes et les autorisations et les diffuser à d'autres applications.

Par conséquent, vous pouvez configurer LDAP dans my.anydesk II et les utilisateurs de votre organisation pourra se connecter avec SSO en utilisant l'ID de l'organisation et les informations d'identification de son entreprise. Vous pouvez également importer des rôles depuis votre fournisseur d'identité LDAP vers my.anydesk II.

Pour plus d'informations sur les types de fournisseurs d'utilisateurs, consultez Fournisseurs d'utilisateurs .

Certificats d'organisation

La section Certificats d'organisation répertorie tous les certificats ajoutés à l'organisation. Un certificat est généralement stocké dans un fichier .pem et utilisé pour chiffrer la communication entre my.anydesk II et votre fournisseur d'identité LDAP.

Pour ajouter un certificat à votre organisation :

- Ouvrez my.anydesk II et accédez à Organisation .

- Dans la section Général , cliquez sur Modifier et dans le Fournisseur d'utilisateurs , sélectionnez LDAP .

- Dans la fenêtre Changer de fournisseur actif , sélectionnez Continuer .

- Faites défiler jusqu'à la Certificats d'organisation et cliquez sur Ajouter un nouveau certificat .

- Dans la fenêtre Ajouter un nouveau certificat d'organisation , collez le contenu du fichier de certificat au format .pem.

✔ ️ Vous pouvez également faire glisser et déposer un certificat au format .pem dans ce champ.

6. Cliquez sur Ajouter un nouveau certificat .

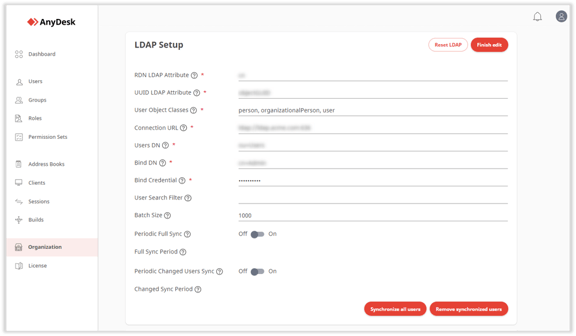

Configurer LDAP

Vous devez configurer votre fournisseur d'identité basé sur LDAP pour créer une connexion à my.anydesk II.

Pour configurer LDAP dans my.anydesk II :

- Ouvrez my.anydesk II et accédez à Organisation .

- Dans la section Général , cliquez sur Modifier et dans le Fournisseur d'utilisateurs , sélectionnez LDAP .

- Dans la fenêtre Changer de fournisseur actif , sélectionnez Continuer .

- Faites défiler jusqu'à la Configuration LDAP , cliquez sur Modifier et fournissez les informations suivantes :

- Attribut LDAP RDN - saisissez le nom de l'attribut LDAP, qui est utilisé comme RDN (attribut supérieur) du DN utilisateur typique. Le plus souvent, cet attribut facultatif est le même que l'attribut LDAP du nom d'utilisateur. Par exemple, pour Windows Active Directory, il est courant d'utiliser cn comme attribut RDN lorsque l'attribut username peut être sAMAccountName .

- Attribut LDAP UUID - saisissez le nom de l'attribut LDAP, qui est utilisé comme identifiant d'objet unique (UUID) pour les objets dans LDAP. Pour Windows Active Directory, il doit s'agir de objectGUID . Si votre serveur LDAP ne prend pas en charge la notion d'UUID, vous pouvez utiliser tout autre attribut unique parmi les utilisateurs LDAP de l'arborescence. Par exemple, uid ou entryDN .

- Classes d'objets utilisateur - saisissez toutes les valeurs de l'attribut LDAP objectClass pour les utilisateurs dans LDAP, divisées par une virgule. Par exemple, inetOrgPerson,organizationalPerson . Les utilisateurs nouvellement créés seront synchronisés avec LDAP avec toutes ces classes d'objets et les enregistrements d'utilisateurs LDAP existants ne peuvent être trouvés que s'ils contiennent toutes ces classes d'objets.

- URL de connexion - collez une URL de connexion sur votre serveur LDAP.

- DN des utilisateurs - saisissez le DN complet de l'arborescence LDAP où se trouvent vos utilisateurs. Ce DN est le parent des utilisateurs LDAP. Par exemple, ou=users,dc=example,dc=com si votre utilisateur typique a un DN comme uid=john,ou=users,dc=example,dc=com .

- Bind DN - saisissez le DN de l'administrateur LDAP. Il sera utilisé par my.anydesk II pour accéder au serveur LDAP.

- Bind Credential - saisissez le mot de passe de l'administrateur LDAP.

- Filtre de recherche d'utilisateurs - saisissez le nom du filtre LDAP utilisé pour rechercher des utilisateurs. Laissez ce champ vide si aucun filtrage supplémentaire n'est nécessaire et que vous souhaitez récupérer tous les rôles depuis LDAP. Sinon, assurez-vous que le nom du filtre commence par ( et se termine par ) , par exemple, (nom du filtre) .

- Taille du lot - saisissez le nombre d'utilisateurs LDAP qui doivent être importés de LDAP vers my.anydesk II par transaction.

- Synchronisation complète périodique - activez la bascule pour effectuer une synchronisation complète périodique des utilisateurs LDAP vers my.anydesk II. Si activé, le Full Sync Period doit être fourni.

- Période de synchronisation complète - entrez le temps (en secondes) qui doit s'écouler avant que my.anydesk II ne tente à nouveau de se synchroniser avec le serveur LDAP. La synchronisation complète périodique doit être activée.

- périodique des utilisateurs modifiés - activez la bascule pour effectuer une synchronisation périodique des utilisateurs LDAP modifiés ou nouvellement créés. Si activé, le Changed Sync Period doit être fourni.

- Période de synchronisation modifiée - entrez le temps (en secondes) qui doit s'écouler avant que my.anydesk II demande au serveur LDAP les utilisateurs LDAP modifiés ou nouvellement créés. La synchronisation périodique des utilisateurs modifiés doit être activée.

- 2. Cliquez sur

- .

Par la suite, tous les utilisateurs (potentiellement filtrés) de votre serveur LDAP pourront se connecter à my.anydesk II avec SSO utilisant l'ID de l'organisation.

Importer des rôles

Vous pouvez également importer des rôles dans my.anydesk II depuis votre serveur LDAP.

Pour importer des rôles :

- Ouvrez my.anydesk II et accédez à Organisation .

- Dans la section Général , cliquez sur Modifier et dans le Fournisseur d'utilisateurs , sélectionnez LDAP .

- Dans la fenêtre Changer de fournisseur actif , sélectionnez Continuer .

- Faites défiler jusqu'à la Importer des rôles , cliquez sur Modifier et fournissez les informations suivantes :

- Charger les rôles par l'attribut 'membre' - les rôles des utilisateurs seront récupérés en envoyant une requête LDAP pour récupérer tous les rôles où 'member' est l'utilisateur.

- Obtenir les rôles de l'attribut 'memberOf' de l'utilisateur - les rôles des utilisateurs seront récupérés à partir de ' memberOf' de l'utilisateur ou depuis le LDAP Member-Of Attribut.

- DN - uniquement disponible avec la Stratégie de récupération des rôles utilisateur - Charger les rôles par rôle 'membre' attribut . Le rôle LDAP a ses cn déclarés sous la forme de leur DN complet. Par exemple, member:uid=john,ou=users,dc=example,dc=com .

- UID - disponible uniquement avec la Stratégie de récupération des rôles utilisateur - Charger les rôles par rôle 'membre' attribut . Le rôle LDAP a ses groupOfNa déclarés sous la forme d'un utilisateur pur uids . Par exemple, memberUid:john .

- memberOf - uniquement disponible avec la Stratégie de récupération des rôles utilisateur – Obtenir les rôles par rôle 'memberOf' attribut . Il spécifie le nom de l'attribut LDAP sur l'utilisateur LDAP qui contient les rôles dont l'utilisateur est membre. Par défaut, c'est ' memberOf '.

- DN des rôles - saisissez le DN LDAP où les rôles de cette arborescence sont enregistrés. Par exemple, ou-roles,dc=example,dc=org ou ou= finances,dc=exemple,dc=org .

- Attribut LDAP du nom de rôle - saisissez le nom de l'attribut LDAP utilisé dans les objets de rôle pour le nom et le RDN du rôle. Habituellement, ce sera cn . Dans ce cas, un objet de rôle typique peut avoir un DN comme cn=Group1 , ou=groups , dc=exemple , dc =org ou cn=role1 , ou=finance , dc=exemple , dc=org .

- Classe d'objet de rôle - saisissez la ou les classes d'objet de l'objet de rôle. Si plusieurs classes sont nécessaires, veuillez les séparer par des virgules. Dans un déploiement LDAP typique, ce serait groupOfNames . Avec Windows Active Directory, il s'agit généralement de groupe .

- Filtre LDAP - entrez un filtre personnalisé pour rechercher des rôles LDAP spécifiques. Laissez ce champ vide si aucun filtrage supplémentaire n'est nécessaire et que vous souhaitez récupérer tous les rôles depuis LDAP. Sinon, assurez-vous que le nom du filtre commence par ( et se termine par ) , par exemple, (nom du filtre) .

- Stratégie de récupération des rôles utilisateur - sélectionnez l'une des méthodes suivantes pour récupérer les rôles utilisateur :

- Type d'attribut d'adhésion - il existe 3 options différentes qui dépendent de la stratégie de récupération des rôles utilisateur :

- Cliquez sur Terminer la modification .