Esta é uma tradução automática. Para a versão original, clique aqui.

Aplicável a usuários com uma Enterprise-Cloud / Ultimate-Cloud.

|

O provedor de usuário LDAP permite que o proprietário da organização configure um processo de autenticação de usuário que valida um nome de usuário e senha combinação com um servidor de diretório como Microsoft Active Directory, OpenLDAP ou OpenDJ. |

Certificados de Organização |

Diretórios LDAP são tecnologia padrão para armazenar informações de usuários, grupos e permissões e servi-las a outros aplicativos.

Como resultado, você pode configurar o LDAP em my.anydesk II e usuários de sua organização poderá fazer login com SSO usando o ID da organização e as credenciais da empresa. Além disso, você pode importar funções de seu provedor de identidade LDAP para my.anydesk II.

Para obter mais informações sobre os tipos de provedor de usuário, consulte Provedores de usuário .

Certificados de Organização

A seção Certificados da organização lista todos os certificados adicionados à organização. Um certificado geralmente é armazenado em um arquivo .pem e usado para criptografar a comunicação entre my.anydesk II e seu provedor de identidade LDAP.

Para adicionar um certificado à sua organização:

- Abra my.anydesk II e vá para Organização .

- Na seção Geral , clique em Editar e no campo Provedor do usuário , selecione LDAP .

- Na janela Alternar provedor ativo , selecione Continuar .

- Role para baixo até a seção Certificados da organização e clique em Adicionar novo certificado .

- Na janela Adicionar novo certificado de organização , cole o conteúdo do arquivo de certificado no formato .pem.

✔ ️ Você também pode arrastar e soltar um certificado no formato .pem neste campo.

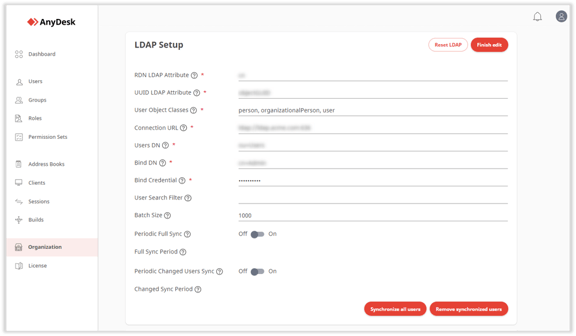

Configurar LDAP

Você precisa configurar seu provedor de identidade baseado em LDAP para criar uma conexão com my.anydesk II.

Para configurar o LDAP em my.anydesk II :

- Abra my.anydesk II e vá para Organização .

- Na seção Geral , clique em Editar e no campo Provedor do usuário , selecione LDAP .

- Na janela Alternar provedor ativo , selecione Continuar .

- Role para baixo até a seção Configuração do LDAP e clique em Editar e forneça as seguintes informações:

- Atributo RDN LDAP - digite o nome do atributo LDAP, que é usado como RDN (atributo superior) do DN típico do usuário. Na maioria das vezes, esse atributo opcional é o mesmo que o atributo Username LDAP. Por exemplo, para Windows Active Directory, é comum usar cn como atributo RDN quando o atributo de nome de usuário pode ser sAMAccountName .

- Atributo UUID LDAP - digite o nome do atributo LDAP, que é usado como identificador de objeto exclusivo (UUID) para objetos no LDAP. Para Windows Active Directory, deve ser objectGUID . Se seu servidor LDAP não suportar a noção de UUID, você poderá usar qualquer outro atributo que seja exclusivo entre os usuários LDAP na árvore. Por exemplo, uid ou entryDN .

- Classes de objetos do usuário - digite todos os valores do atributo objectClass do LDAP para usuários no LDAP divididos por vírgula. Por exemplo, inetOrgPerson,organizationalPerson . Os usuários recém-criados serão sincronizados com o LDAP com todas essas classes de objeto e os registros de usuário LDAP existentes só poderão ser encontrados se contiverem todas essas classes de objeto.

- URL de conexão - cole uma URL de conexão em seu servidor LDAP.

- DN dos usuários - digite o DN completo da árvore LDAP onde seus usuários estão. Este DN é o pai dos usuários LDAP. Por exemplo, ou=users,dc=example,dc=com se seu usuário típico tiver um DN como uid=john,ou=users,dc=example,dc=com .

- Bind DN - digite o DN do administrador do LDAP. Isso será usado pelo my.anydesk II para acessar o servidor LDAP.

- Bind Credential - digite a senha do administrador do LDAP.

- Filtro de pesquisa do usuário - digite o nome do filtro LDAP usado para pesquisar usuários. Deixe em branco se nenhuma filtragem adicional for necessária e você deseja recuperar todas as funções do LDAP. Caso contrário, verifique se o nome do filtro começa com ( e termina com ) , por exemplo, (nome do filtro) .

- Tamanho do Lote - digite o número de usuários LDAP que devem ser importados do LDAP para my.anydesk II por transação.

- Sincronização completa periódica - ative a alternância para executar a sincronização completa periódica de usuários LDAP para my.anydesk II. Se ativado, o campo Full Sync Period deve ser fornecido.

- Período de sincronização completa - insira o tempo (em segundos) que deve passar antes que my.anydesk II tente sincronizar com o servidor LDAP novamente. A sincronização completa periódica deve ser habilitada.

- Sincronização periódica de usuários alterados - ative a alternância para executar a sincronização periódica de usuários LDAP alterados ou recém-criados. Se ativado, o campo Changed Sync Period deve ser fornecido.

- Período de sincronização alterado - insira o tempo (em segundos) que deve passar antes que my.anydesk II solicite o servidor LDAP para usuários LDAP alterados ou recém-criados. A sincronização periódica de usuários alterados deve ser ativada.

- Clique em Concluir edição .

Posteriormente, todos os usuários (potencialmente filtrados) de seu servidor LDAP poderão fazer login em my.anydesk II com SSO usando o ID da organização.

Funções de importação

Você também pode importar funções para my.anydesk II de seu servidor LDAP.

Para importar funções:

- Abra my.anydesk II e vá para Organização .

- Na seção Geral , clique em Editar e no campo Provedor do usuário , selecione LDAP .

- Na janela Alternar provedor ativo , selecione Continuar .

- Role para baixo até a seção Importar funções , clique em Editar e forneça as seguintes informações:

- Carregar funções por atributo 'membro' - as funções dos usuários serão recuperadas enviando uma consulta LDAP para recuperar todas as funções onde 'membro' é o usuário.

- Obtenha as funções do atributo 'memberOf' do usuário - as funções dos usuários serão recuperadas do ' memberOf' atributo do usuário ou do Member-Of LDAP Atributo.

- DN - disponível apenas com Estratégia de recuperação de funções do usuário – Carregar funções por função 'membro' atributo . A função LDAP tem seus membros cn declarados na forma de seu DN completo. Por exemplo, membro:uid=john,ou=users,dc=example,dc=com .

- UID - disponível apenas com Estratégia de recuperação de funções do usuário – Carregar funções por função 'membro' atributo . A função LDAP tem seus membros groupOfNa declarados na forma de usuário puro uids . Por exemplo, memberUid:john .

- memberOf - disponível apenas com a Estratégia de Recuperação de Funções do Usuário – Obter funções por função 'memberOf' atributo . Ele especifica o nome do atributo LDAP no usuário LDAP que contém as funções das quais o usuário é membro. Por padrão, é ' memberOf '.

- Roles DN - digite o DN do LDAP onde as funções desta árvore são salvas. Por exemplo, ou-roles,dc=example,dc=org ou ou= finanças,dc=example,dc=org .

- Atributo LDAP do nome da função - digite o nome do atributo LDAP usado em objetos de função para o nome e RDN da função. Normalmente será cn . Neste caso, o objeto de função típico pode ter DN como cn=Group1 , ou=grupos , dc=exemplo , dc =org ou cn=role1 , ou=finance , dc=example , dc=org .

- Classe de objeto de função - digite a(s) classe(s) de objeto do objeto de função. Se forem necessárias mais classes, por favor, separe-as com vírgulas. Em uma implementação LDAP típica, seria groupOfNames . Com o Windows Active Directory, geralmente é grupo .

- Filtro LDAP - insira um filtro personalizado para consultar funções específicas do LDAP. Deixe em branco se nenhuma filtragem adicional for necessária e você deseja recuperar todas as funções do LDAP. Caso contrário, verifique se o nome do filtro começa com ( e termina com ) , por exemplo, (nome do filtro) .

- Estratégia de recuperação de funções de usuário - selecione uma das seguintes formas de recuperar funções de usuário:

- Tipo de atributo de associação - existem 3 opções diferentes que dependem da Estratégia de recuperação de funções do usuário :

- Clique em Concluir edição .