Licence: Nuage ultime

Pertinent pour : Propriétaire de l’organisation ou administrateur

Le fournisseur d’utilisateurs IDP permet aux propriétaires d’organisation de créer des utilisateurs par le biais d’un fournisseur d’identité (IDP) qui prend en charge OpenID Connect, tel que Microsoft Azure Active Directory. Une fois configuré dans my.anydesk II, les utilisateurs peuvent se connecter avec l’authentification unique à l’aide des informations d’identification de leur entreprise et de l’ID de l’organisation.

🦉 Pour plus d’informations sur les types de fournisseurs d’utilisateurs, reportez-vous à la section this article.

Conditions préalables

Avant de configurer l’IDP dans my.anydesk II, configurez votre IDP tiers avec la prise en charge d’OpenID Connect. Vous aurez besoin des informations suivantes de votre PCI :

Clé secrète client : utilisée pour l’authentification du client. Copiez l’URL dans le champ Clé secrète client lorsque configuring IDP Setup.

.png)

Application (ID client) - ID d’application pour my.anydesk. Copiez et collez l’URL dans le champ ID client .

.png)

Point de terminaison d’autorisation : utilisé pour initier la connexion. Copiez et collez l’URL dans le champ URL d’authentification .

.png)

Point de terminaison de jeton : utilisé pour l’émission de jetons. Copiez et collez l’URL dans le champ URL du jeton .

.png)

Configurer l’IDP

🚨 IMPORTANTVous ne pouvez pas modifier les utilisateurs créés via l’IDP dans my.anydesk II ; Ils sont synchronisés à partir du fournisseur d’identité.

Pour configurer l’IDP :

Connectez-vous à my.anydesk II et accédez à Organisation.

Sous Général, cliquez sur Modifier et sélectionnez IDP en tant que fournisseur d’utilisateurs.

Dans la fenêtre Changer de fournisseur actif , sélectionnez Continuer.

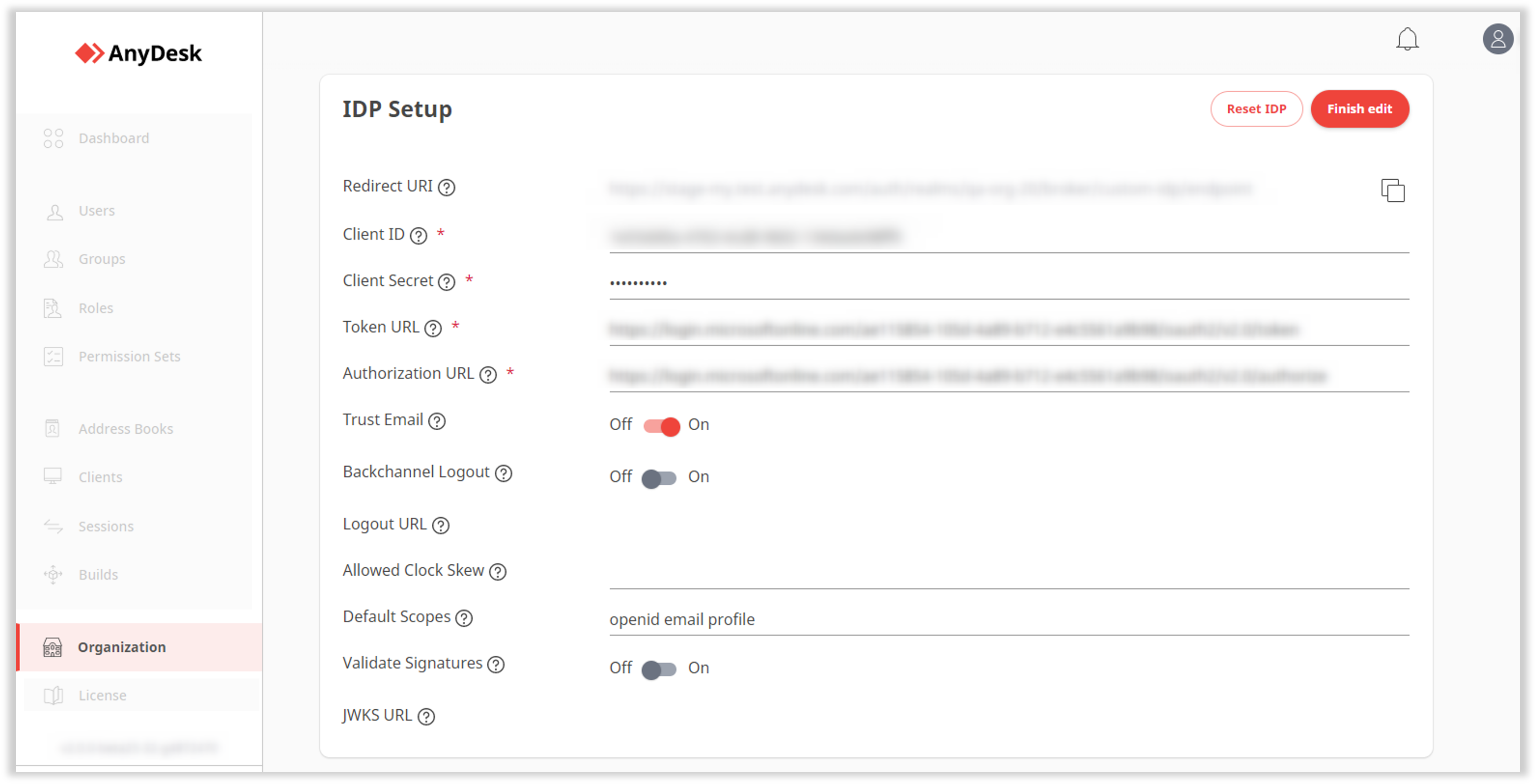

Faites défiler la page jusqu’à la section Configuration de l’IDP , cliquez sur Modifier et fournissez les informations suivantes :

URI de redirection : généré automatiquement lorsque la configuration de l’IDP est terminée. Copiez la valeur de l’URI de redirection une fois la configuration terminée et collez-la dans votre fournisseur d’identité.

ID client : copiez la valeur Application (ID client) de votre IDP et collez-la ici. Il est utilisé pour enregistrer my.anydesk en tant que client OIDC auprès de votre fournisseur.

Clé secrète client : copiez la valeur de la clé secrète client de votre fournisseur d’identités et collez-la ici. Il est utilisé pour enregistrer my.anydesk en tant que client OIDC auprès de votre fournisseur.

URL du jeton : copiez la valeur du point de terminaison du jeton à partir de votre fournisseur d’identités et collez-la ici. Il renvoie les jetons d’accès, les jetons d’ID et actualise les jetons au client (my.anydesk).

URL d’autorisation : copiez la valeur du point de terminaison d’autorisation de votre fournisseur d’identités et collez-la ici. Il est utilisé pour l’authentification et l’autorisation du client my.anydesk .

Faire confiance à l’e-mail - désactivez la bascule pour permettre aux utilisateurs de vérifier leur adresse e-mail via my.anydesk II. Activez le bouton pour désactiver la vérification de l’e-mail my.anydesk II .

Déconnexion du canal arrière : activez le bouton bascule pour activer la prise en charge de la déconnexion du canal arrière par le fournisseur d’identités configuré. S’il est activé, le champ URL de déconnexion doit être fourni.

URL de déconnexion : indiquez le point de terminaison pour déconnecter les utilisateurs du fournisseur d’identités externe. La déconnexion du canal arrière doit être activée.

Allowed Clock Skew : fournit la valeur en secondes (la valeur par défaut est 0). Il détermine l’asymétrie acceptable lors de la validation des jetons IDP.

Étendues par défaut : les étendues incluses lors de la demande d’autorisation. La valeur par défaut est

openid. Fournissez une liste séparée par des virgules des étendues supplémentaires que vous souhaitez demander (par exemple,openid,email).Valider les signatures : activez le bouton bascule pour activer la validation de signature du fournisseur d’identités configuré. S’il est activé, le champ URL JWKS doit être fourni.

JWKS URL - URL où my.anydesk II peut récupérer les clés pour l’IDP configuré. L’option Valider les signatures doit être activée.

Cliquez sur Terminer la modification.

Copiez l’URI de redirection généré.

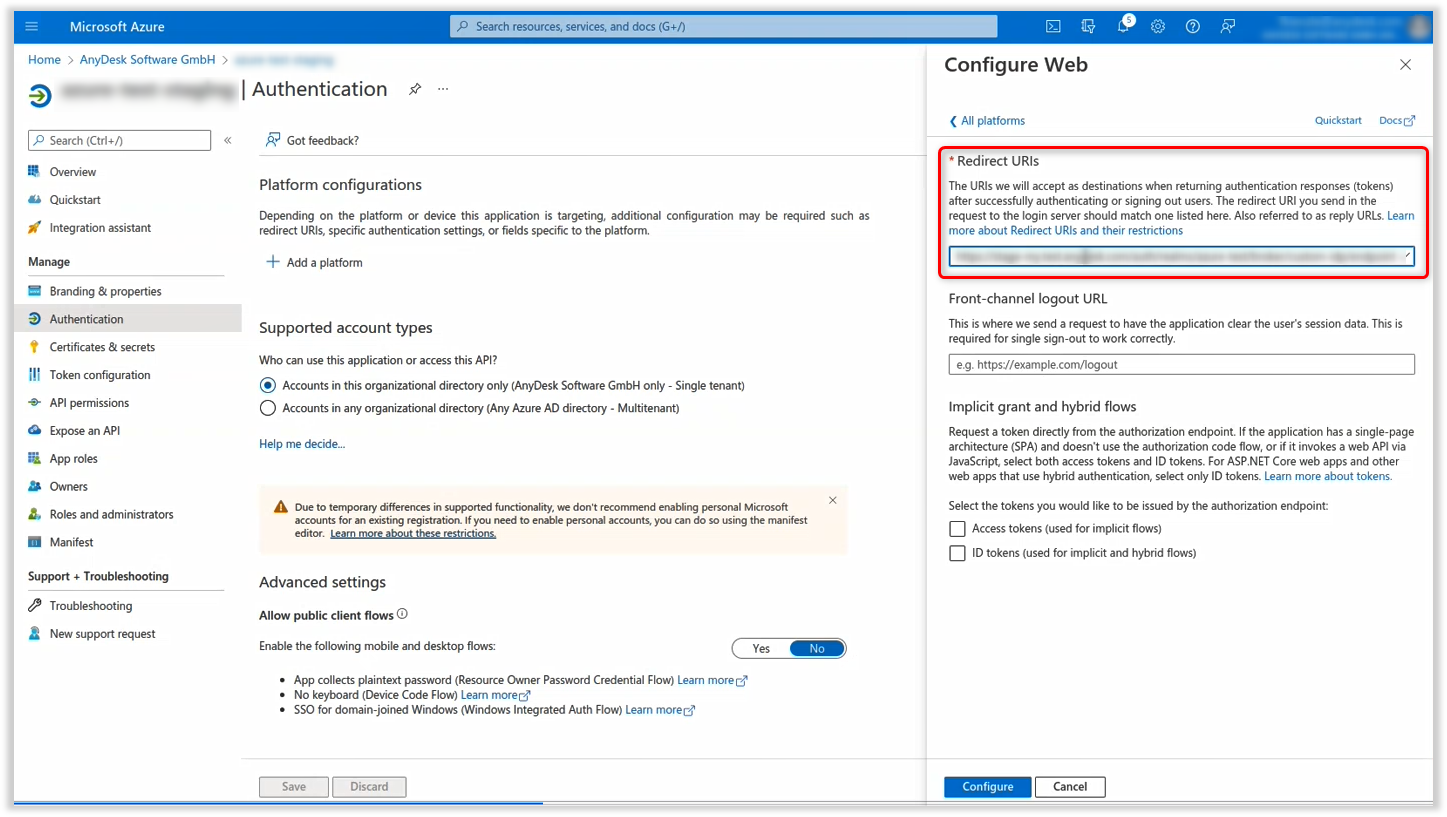

Ouvrez votre fournisseur d’identité et accédez à Authentification.

⚠️ Le fournisseur d’identité Microsoft AzureAD est utilisé ici à titre d’exemple. N’importe quel fournisseur compatible avec OpenID Connect peut être utilisé.Cliquez sur Ajouter une plate-forme, sélectionnez Web et collez l’URI de redirection que vous avez copié après avoir enregistré le fournisseur d’identité dans my.anydesk II.

Cliquez sur Configurer.

Une fois configuré, les utilisateurs de votre fournisseur d’identités peuvent se connecter à my.anydesk II à l’aide de leurs informations d’identification d’entreprise via SSO.

Configurer le mappeur IDP

Le mappeur d’IDP vous permet d’attribuer automatiquement des rôles aux utilisateurs en fonction des attributs d’IDP. De cette façon, vous n’avez pas besoin d’attribuer des rôles aux utilisateurs manuellement.

Par exemple, si vous souhaitez que les utilisateurs portant le prénom John reçoivent le rôle d’administrateur :

Clé:

FirstNameValeur:

JohnRôle:

admin

Ces utilisateurs hériteront du rôle d’administrateur lors de la connexion.

Exigences:

Un jeton de groupe doit être configuré dans votre fournisseur d’identités.

Au moins un rôle doit déjà exister dans my.anydesk II

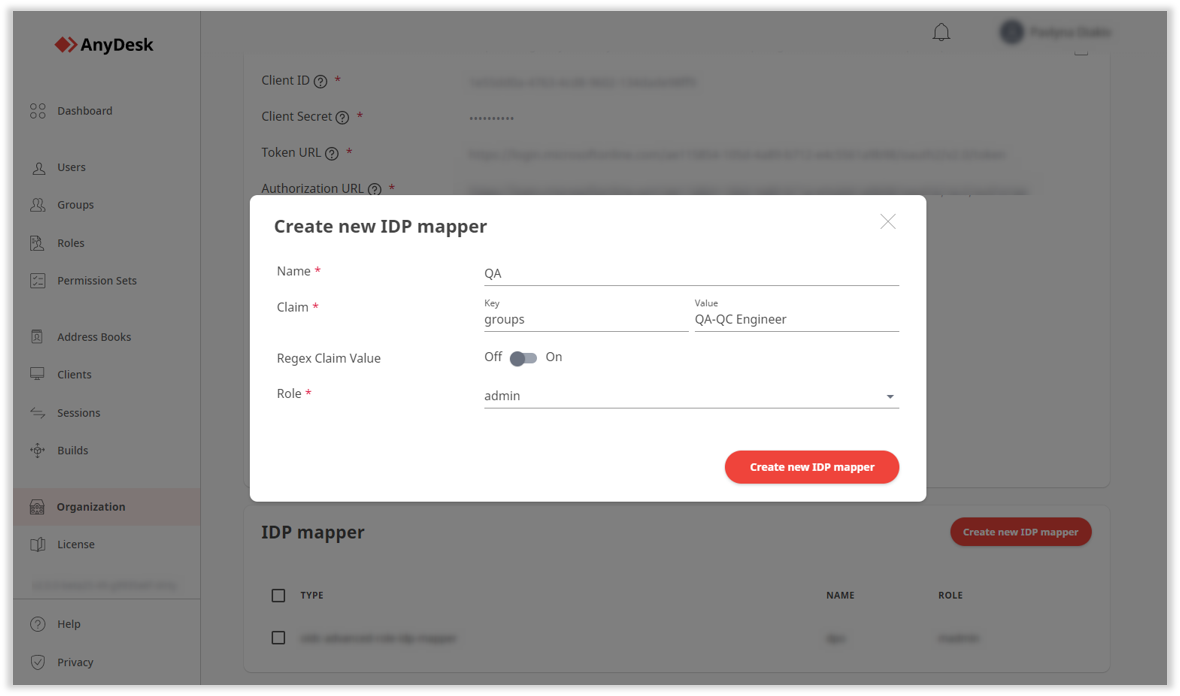

Pour configurer le mappeur d’IDP :

Dans my.anydesk II, accédez à Organisation.

Faites défiler la page jusqu’à la section IDP mapper , cliquez sur Créer un nouveau cartographe IDP et fournissez les informations suivantes :

Nom : entrez le nom du mappeur IDP.

Réclamation - fournissez les renseignements suivants :

Key : nom de l’attribut IDP (par exemple,

FirstName).Valeur : valeur attendue de la clé (par exemple,

John).

Rôle : sélectionnez le rôle dans la liste déroulante que vous souhaitez attribuer à l’utilisateur IDP spécifié.

Cliquez sur Créer un nouveau mappeur IDP.

Une fois créés, les utilisateurs qui correspondent à la revendication spécifiée se verront automatiquement attribuer le rôle sélectionné. Les rôles mappés ne peuvent pas être attribués manuellement tant que le mappeur n’est pas supprimé.