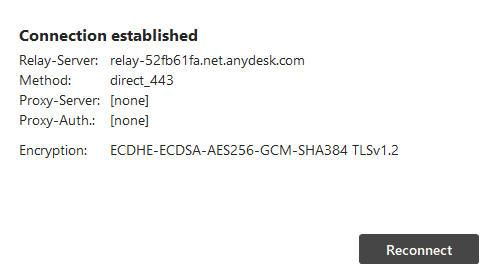

Toutes les sessions AnyDesk sont sécurisées à l’aide de TLS 1.2 avec cryptage AEAD.

Vous pouvez afficher le type de connexion, le mode de chiffrement appliqué, l’état de vérification du client et l’empreinte digitale en cliquant  dans la barre d’outils.

dans la barre d’outils.

Fonctionnalités de sécurité dans le client AnyDesk

AnyDesk fournit plusieurs fonctionnalités de sécurité pour vous aider à protéger votre environnement :

Paramètres du client personnalisé : configurez les stratégies de sécurité dans votre client personnalisé. Pour plus de détails, reportez-vous à la Custom AnyDesk client.

Accès exclusif sans surveillance : accédez à l’appareil distant uniquement en utilisant le mot de passe sans surveillance.

Hachage de mot de passe salé - les mots de passe sont stockés en toute sécurité à l’aide de jetons de hachage salés.

Authentification à deux facteurs : protégez l’accès sans surveillance en activant two-factor authentication.

Liste de contrôle d’accès (ACL)

Vous pouvez restreindre les sessions entrantes à l’aide de la Access Control List pour n’autoriser que les ID ou alias autorisés.

Solution sur site

Pour les environnements de haute sécurité, AnyDesk offre une option de déploiement On-Premises . Cette version fonctionne indépendamment d’Internet, ce qui vous donne un contrôle total sur vos données.

Départ d’anciens employés

Si un employé utilisant AnyDesk quitte votre organisation, prenez les mesures suivantes pour protéger votre environnement :

Supprimer leur client

Si vous connaissez l’identifiant AnyDesk ou l’alias de l’employé, dans my.anydesk II, allez dans l’onglet Clients et supprimez leur client. Cela révoque leur accès à votre carnet d’adresses.Réinitialiser votre clé de licence

S’ils ont accès à la clé de licence actuelle, vous pouvez la réinitialiser dans my.anydesk II > > de licence À propos de > réinitialiser. La suppression de la clé de licence de leur client la rétrogradera vers une licence libre.Restreindre l’accès aux clients personnalisés publics

Si vos URL de client personnalisées publiques sont compromises, rendez-les privées ou recréez-les pour générer de nouveaux liens. Les copies déjà installées ne seront pas affectées, vous devez également les supprimer manuellement de votre licence.Modifier les mots de passe d’accès sans surveillance

Mettez à jour tous les mots de passe unattended access qui ont pu être partagés ou enregistrés.Utiliser la liste de contrôle d’accès (ACL)

Le moyen le plus efficace d’empêcher l’accès est de configurer l’ACL sur chaque client pour bloquer l’ID ou l’alias de l’ancien employé. Même s’ils connaissent vos mots de passe, ils ne pourront pas se connecter s’ils ne sont pas inscrits sur la liste blanche.Exploiter les espaces de noms personnalisés

Pour faciliter la gestion, envisagez l’achat d’un custom namespace. Les listes de contrôle d’accès prennent en charge les valeurs génériques, ce qui vous permet de restreindre l’accès aux sessions correspondantes*@yourcompanyname. Si vous supprimez la clé de licence du client d’un ancien employé, l’alias de votre espace de noms est automatiquement supprimé, ce qui empêche l’utilisateur de se connecter.