Enterprise-Cloud / Ultimate-Cloud ライセンスを持つユーザーに適用されます。

|

IDPユーザープロバイダは、組織のオーナーにOpenID ConnectをサポートしたIDマネージメントシステム(例Mircoroft Azure Active Directory)を使ってユーザーを作る権限を与えます。このようにして、 my.anydesk II で IDP を設定でき、組織のユーザーは組織の ID と会社のログイン情報を使用して SSO でログインできるようになります。 |

|

|

|

この章では、IDP のセットアップに必要な前提条件、my.anydesk 管理コンソールを介して IDP を構成する方法、IDP マッパーをセットアップする方法について説明します。

ユーザー プロバイダー タイプの詳細については、 ユーザー プロバイダーを参照してください。

前提条件

my.anydesk II で IDP を設定する前に、最初にID プロバイダーを設定する必要があります。 Microsoft Azure Active Directory など、OpenID Connect をサポートする任意のサードパーティのID プロバイダーを使用できます。

my.anydesk II での IDP 設定には、次のデータが必要です:

- クライアント シークレット。構成 IDP セットアップ するときは、クライアント シークレット フィールドにURL をコピー アンド ペーストします。

- アプリケーション (クライアント ID)。URLをコピーして クライアント ID フィールドに貼り付けます。

- 認可エンドポイント。 URL をコピーして 認証 URL フィールドに貼り付けます。

- トークン エンドポイント。 URL をコピーして トークン URL フィールドに貼り付けます。

IDP の設定

my.anydesk II と ID プロバイダー間の接続を作成するには、IDP を構成する必要があります。

❗ ID プロバイダーと同期されているため、IDP で作成された my.anydesk II でユーザーを編集することはできません。

IDP をmy.anydesk IIで構成するには :

- my.anydesk II を開き、Organization(組織)を選択します。

- General(一般) セクションで、Edit(編集)をクリックします。User Providerフィールドで、 IDP を選択。

- Switch active provider(アクティブプロバイダー切り替え) ウィンドウで 続行.を選択。

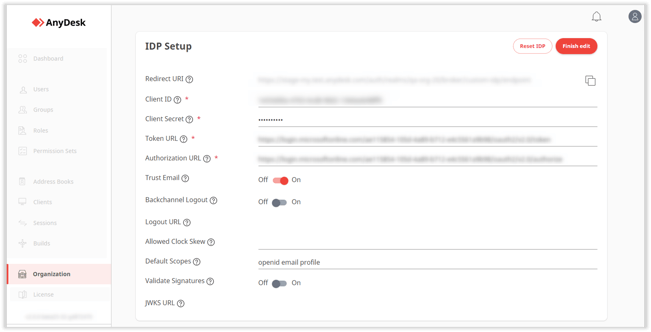

- IDP セットアップ セクションまでスクロールし、Edit(編集)をクリックし、次の情報を入力します:

- Redirect URI - IDP セットアップが完了すると自動的に生成されます。セットアップが完了したら、リダイレクト URI の値をコピーして、それぞれの ID プロバイダーに貼り付けます。

- Client ID - IDPからアプリケーション (クライアント ID) の値をコピーしてここに貼り付けます。 my.anydesk を OIDC クライアントとしてプロバイダーに登録するために使用されます。

- Client Secret - IDP から クライアント シークレット の値をコピーし、ここに貼り付けます。 my.anydesk を OIDC クライアントとしてプロバイダーに登録するために使用されます。

- Token URL - IDP から トークン エンドポイント 値をコピーし、ここに貼り付けます。アクセス トークン、ID トークン、更新トークンをクライアント (my.anydesk) に返します。

- Authorization URL - IDP から 承認エンドポイント の値をコピーし、ここに貼り付けます。 my.anydesk クライアントの認証と承認に使用されます。

- Trust Email - トグルをOffにするとユーザーが my.anydesk II 経由で電子メール アドレスを確認できるようにします。トグルをOnにするとmy.anydesk II の電子メール検証を無効にします。

- Backchannel Logout - トグルをOnにすると、構成された IDP によるバックチャネル ログアウトのサポートを有効にします。 有効にした場合、 ログアウト URL フィールドを指定する必要があります。

- Logout URL - 外部 IDP からユーザーをログアウトするためのエンドポイントを提供します。 Backchannel Logoutを有効にする必要があります。

- Allowed Clock Skew - 許容可能なクロックのずれ(スキュー)を秒単位で値を指定します (デフォルト値は 0 )。 IDP トークンを検証する際の許容可能なスキューを決定します。

- Default Scopes - 承認をリクエストするときに含まれるスコープ。デフォルトは openid です。リクエストする追加スコープのコンマ区切りリストを指定します。

- Validate Signatures - トグルをオンにして、構成された IDP の署名検証を有効にします。 有効にした場合、 JWKS URL フィールドを指定する必要があります。

- JWKS URL - my.anydesk II が構成済み IDP のキーを取得できる URL。 署名の検証 を有効にする必要があります。

- Finish edit(編集を終了) をクリックします。

- ID プロバイダーを保存した後、割り当てられた Redirect URI をコピーします。

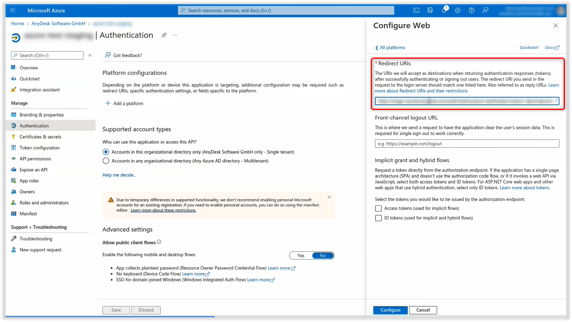

- ID プロバイダーを開き、Authentication(認証)に移動します。

❗ 例として、ここでは Microsoft AzureAD ID プロバイダーを使用して手順を示します。必要に応じて、他のサードパーティ ID プロバイダーを使用できます。

8. Add a platform(プラットフォームの追加)をクリック、Webを選択しmy.anydesk IIのIDプロバイダをセーブした後Redirect URIsにペーストします。

9. Configure(設定) をクリックします。

上記の手順を完了すると、ID プロバイダーのすべてのユーザーが 組織の ID を使用した SSO を使用。my.anydesk IIにサインインできるようになります。

IDP マッパーのセットアップ

my.anydesk IIで組織内のユーザーに役割(ロール)を割り当て(マップ)することができます。 これにより、ユーザーにロールを手動で割り当てる必要がなくなります。

まず、ID プロバイダーでグループ トークンを構成する必要があります。次に、IDP マッパーを設定するには、少なくともmy.anydesk II 管理コンソールに既に 1 つの ロール が必要です。このロールをID プロバイダー内のロールにマップできます。

ロールをマッピングした後、そのステータスはmapped(マップ済み)に変わります。これは、ユーザーをそのロールに手動でリンクできなくなったことを意味します。IDP マッパーを削除すると、 マップ済み ステータスが削除され、ユーザーをそのロールに手動でリンクできるようになります。

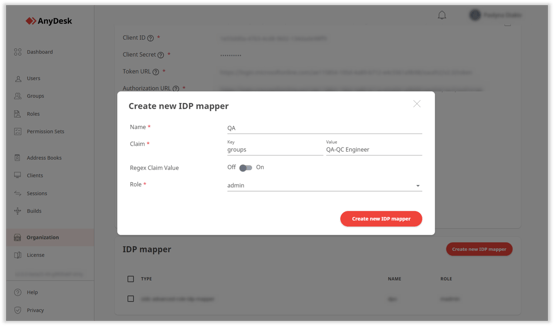

IDP マッパーを設定するには:

- my.anydesk II を開き、Organization(組織 )に進みます。

- IDP mapper セクションまでスクロールし、 Create new IDP mapperをクリックしてmapper を作成し、次の情報を入力します:

- Name - IDP マッパーの名前を入力します。

- Claim - 次の情報を提供:

- Key - マップする IDP 属性のキーを入力します。

- Value - マップする IDP 属性の値を入力します。

- Role - my.anydesk.com 管理コンソール内で指定した IDP ユーザーに割り当てるロールをドロップダウン リストから選択します。

- Create new IDP mapper(新しいIDPマッパーを作成する)をクリックします。

my.anydesk II アカウントにログインするユーザーが、キーと値に一致する場合、マッピング先のロールに割り当てられたすべての権限が自動的に付与されます。

例

たとえば、ID プロバイダーの名前が Johnであるすべてのユーザーに administrator(管理者) AnyDesk ロールを与えたい場合、Keyフィールドに FirstName (IDP のキーに応じて) を入力し、Valueフィールドに John と入力し、Roleフィールドに、 adminを選択します。