Enterprise-Cloud / Ultimate-Cloud 라이선스가 있는 사용자에게 적용됩니다.

이 장에서는 IDP 설정에 필요한 전제 조건, my.anydesk 관리 콘솔을 통해 IDP를 구성하는 방법 및 IDP 매퍼를 설정하는 방법에 대해 알아봅니다.

사용자 공급자 유형에 대한 자세한 내용은 사용자 공급자를 참조하십시오 .

전제 조건

my.anydesk II 에서 IDP를 구성하기 전에 ID 공급자를 설정해야 합니다. 첫 번째. Microsoft Azure Active Directory와 같은 OpenID Connect를 지원하는 타사 ID 공급자를 사용할 수 있습니다.

my.anydesk II 에서 IDP를 구성하려면 다음 데이터가 필요합니다.

- 클라이언트 암호. URL을 복사하여 클라이언트 암호 필드에 붙여넣습니다 구성 IDP 설정 .

- 애플리케이션(클라이언트 ID) . URL을 복사하여 클라이언트 ID 필드에 붙여넣으십시오.

- 인증 엔드포인트. URL을 복사하여 인증 URL 필드에 붙여넣으십시오.

- 토큰 끝점. URL을 복사하여 토큰 URL 필드에 붙여넣습니다.

IDP 구성

my.anydesk II와 ID 제공자 간의 연결을 생성하도록 IDP를 구성해야 합니다.

❗ IDP를 통해 생성된 my.anydesk II의 사용자는 ID 공급자와 동기화되므로 편집할 수 없습니다.

my.anydesk II 에서 IDP를 구성하려면:

- my.anydesk II 구성으로 이동합니다 .

- 일반 섹션에서 편집 을 클릭하십시오 , 그리고 사용자 공급자 필드에서 IDP 를 선택합니다.

- 활성 공급자 전환 창에서 진행을 선택합니다.

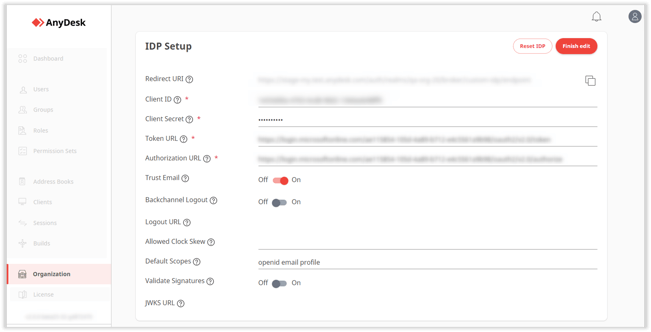

- IDP 설정 섹션까지 아래로 스크롤하고 < 편집>을 클릭합니다. 그리고 다음 정보를 제공합니다.

- 리디렉션 URI - IDP 설정이 완료되면 자동으로 생성됩니다. 설정을 마친 후 리디렉션 URI 값을 복사하여 해당 ID 공급자에 붙여넣습니다.

- 클라이언트 ID - 에서 애플리케이션(클라이언트 ID) 값을 복사합니다. IDP를 복사하여 여기에 붙여넣으십시오. 공급자에 my.anydesk를 OIDC 클라이언트로 등록하는 데 사용됩니다.

- Client Secret - IDP에서 Client Secret 값을 복사하고 여기에 붙여넣으세요. 공급자에 my.anydesk를 OIDC 클라이언트로 등록하는 데 사용됩니다.

- 토큰 URL - IDP에서 토큰 끝점 값을 복사하고 여기에 붙여넣으세요. 액세스 토큰, ID 토큰을 반환하고 토큰을 클라이언트(my.anydesk)에 새로 고칩니다.

- 인증 URL - IDP에서 인증 엔드포인트 값을 복사하고 여기에 붙여넣으세요. my.anydesk 클라이언트의 인증 및 권한 부여에 사용됩니다.

- Trust Email - 사용자가 my.anydesk II를 통해 이메일 주소를 확인할 수 있도록 토글을 끕니다. 토글을 켜서 my.anydesk II 이메일 확인을 비활성화합니다.

- 백채널 로그아웃 - 구성된 IDP에서 백채널 로그아웃 지원을 활성화하려면 토글을 켭니다. 활성화된 경우 로그아웃 URL 필드를 제공해야 합니다.

- 로그아웃 URL - 외부 IDP에서 사용자를 로그아웃하기 위한 엔드포인트를 제공합니다. 백채널 로그아웃 이 활성화되어야 합니다.

- 허용된 클럭 오차 - 값을 초 단위로 제공합니다(기본값은 0 ). IDP 토큰을 검증할 때 허용 가능한 왜곡을 결정합니다.

- 기본 범위 - 승인을 요청할 때 포함되는 범위입니다. 기본값은 openid 입니다. 요청할 추가 범위의 쉼표로 구분된 목록을 제공하십시오.

- 서명 유효성 검사 - 토글을 켜서 구성된 IDP의 서명 유효성 검사를 활성화합니다. 활성화된 경우 JWKS URL 필드를 제공해야 합니다.

- JWKS URL - my.anydesk II가 구성된 IDP에 대한 키를 검색할 수 있는 URL입니다. 서명 유효성 검사 를 활성화해야 합니다.

- 수정 완료 를 클릭합니다.

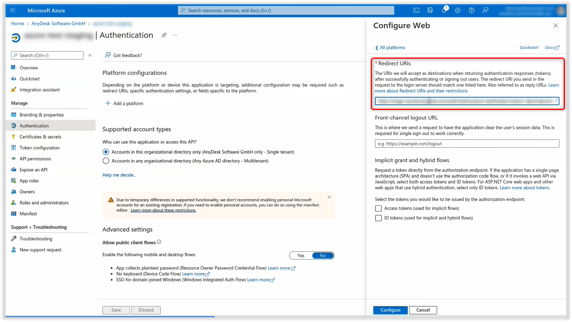

- ID 공급자를 저장한 후 할당된 리디렉션 URI 를 복사합니다.

- ID 공급자를 열고 인증으로 이동하십시오.

❗ 예를 들어 여기에서는 Microsoft AzureAD ID 공급자를 사용하여 절차를 보여줍니다. 원하는 다른 타사 ID 공급자를 사용할 수 있습니다.

9. 구성을 클릭하십시오.

위 단계를 완료하면 ID 공급자의 모든 사용자가 조직의 ID를 사용하는 SSO를 통해 my.anydesk II 에 로그인할 수 있습니다.

IDP 매퍼 설정

조직의 역할을 my.anydesk II . 이렇게 하면 수동으로 사용자에게 역할을 할당할 필요가 없습니다.

먼저 ID 공급자에서 그룹 토큰을 구성해야 합니다. 그런 다음 IDP 매퍼를 설정하기 위해 하나 이상의 역할 이 필요합니다. my.anydesk II 관리 콘솔에 이미 존재합니다. 그런 다음 이 역할을 ID 공급자 내의 역할에 매핑할 수 있습니다.

역할을 매핑하면 상태가 매핑됨 으로 변경됩니다. 즉, 사용자는 더 이상 해당 역할에 수동으로 연결할 수 없습니다. IDP 매퍼를 삭제하면 매핑된 상태가 제거되고 사용자를 해당 역할에 수동으로 연결할 수 있습니다.

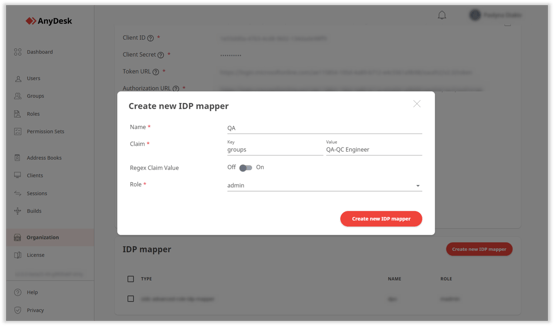

IDP 매퍼를 설정하려면:

- my.anydesk II 을 열고 조직에 접속합니다.

- IDP 매퍼 섹션까지 아래로 스크롤하고 새 IDP 매퍼 생성을 클릭합니다. 그리고 다음 정보를 제공합니다.

- 키 - 매핑하려는 IDP 속성의 키를 입력합니다.

- 값 - 매핑하려는 IDP 속성의 값을 입력합니다.

- 이름 - IDP 매퍼의 이름을 입력합니다.

- 청구 - 다음 정보 제공:

- 역할 - 드롭다운 목록에서 my.anydesk.com 관리 콘솔 내의 지정된 IDP 사용자에게 할당하려는 역할을 선택합니다.

- 새 IDP 매퍼 만들기를 클릭합니다.

이후에 키-값 기준과 일치하는 사용자가 my.anydesk II 계정을 사용하면 매핑된 역할에 할당된 모든 권한이 자동으로 부여됩니다.

예

예를 들어 이름이 John 인 ID 공급자의 모든 사용자에게 관리자 역할, 키 필드에 FirstName (IDP의 키에 따라 다름)을 값에 입력합니다. 필드에 John 을 입력하고 역할 필드에서 관리자을 선택합니다.