Ceci est une traduction automatique. Pour la version originale, cliquez ici.

Applicable aux utilisateurs disposant d'une Enterprise-Cloud / Ultimate-Cloud.

|

Le fournisseur d'utilisateurs IDP permet au propriétaire de l'organisation de créer des utilisateurs pour cette organisation à l'aide d'un système de gestion des identités prenant en charge OpenID Connect (par exemple, Microsoft Azure Active Directory). De cette façon, vous pouvez configurer IDP dans my.anydesk II my.anydesk II et les utilisateurs de votre organisation pourront connectez-vous avec SSO en utilisant l'ID de l'organisation et les informations d'identification de l'entreprise. |

|

Dans ce chapitre, vous apprendrez quelles sont les conditions préalables nécessaires à la configuration d'IDP, comment configurer IDP via la console de gestion my.anydesk et comment configurer un mappeur IDP.

Pour plus d'informations sur les types de fournisseurs d'utilisateurs, consultez User Providers Fournisseurs d'utilisateurs .

Prérequis

Avant de configurer IDP dans my.anydesk II my.anydesk II , vous devez configurer votre fournisseur d'identité première. Vous pouvez utiliser n'importe quel fournisseur d'identité tiers prenant en charge OpenID Connect, tel que Microsoft Azure Active Directory.

Pour la configuration IDP dans my.anydesk II my.anydesk II , vous aurez besoin des données suivantes :

- secrète du client. Copiez et collez l'URL dans le Secret client lorsque configuring IDP Setup configuration Configuration IDP .

- Application (ID client) . Copiez et collez l'URL dans le ID client .

- de terminaison d'autorisation. Copiez et collez l'URL dans le URL d'authentification .

- terminaison du jeton. Copiez et collez l'URL dans le URL du jeton .

Configurer le fournisseur d'identité

Vous devez configurer IDP pour créer une connexion entre my.anydesk II et votre fournisseur d'identité.

❗ Vous ne pourrez pas modifier les utilisateurs dans my.anydesk II créés via l'IDP car ils sont synchronisés avec le fournisseur d'identité.

Pour configurer IDP dans my.anydesk II my.anydesk II :

- Ouvrez my.anydesk II my.anydesk II et accédez à Organisation .

- Dans la section Général , cliquez sur Modifier et dans le Fournisseur d'utilisateurs , sélectionnez IDP .

- Dans la fenêtre Changer de fournisseur actif , sélectionnez Continuer .

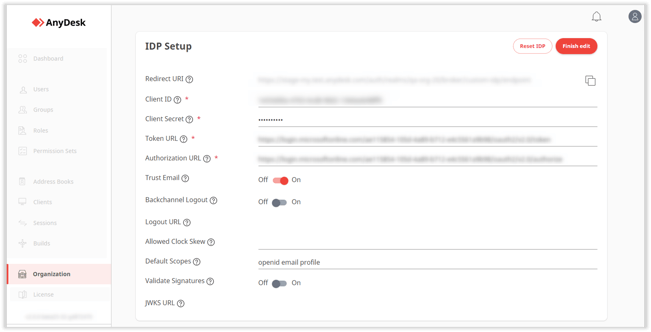

- Faites défiler jusqu'à la IDP Setup , cliquez sur Modifier et fournissez les informations suivantes :

- URI de redirection - généré automatiquement lorsque la configuration de l'IDP est terminée. Copiez la valeur de l'URI de redirection après avoir terminé la configuration et collez-la dans votre fournisseur d'identité respectif.

- Client ID - copiez la valeur Application (Client ID) de votre IDP et collez-le ici. Il est utilisé pour enregistrer my.anydesk en tant que client OIDC auprès de votre fournisseur.

- Client Secret - copiez la valeur Client Secret de votre IDP et collez-le ici. Il est utilisé pour enregistrer my.anydesk en tant que client OIDC auprès de votre fournisseur.

- URL du jeton - copiez la valeur point de terminaison du jeton de votre IDP et collez-le ici. Il renvoie les jetons d'accès, les jetons d'identification et actualise les jetons au client (my.anydesk).

- URL d'autorisation - copiez la valeur de terminaison d'autorisation de votre IDP et collez-le ici. Il est utilisé pour l'authentification et l'autorisation du client my.anydesk.

- Trust Email - désactivez la bascule pour permettre aux utilisateurs de vérifier leur adresse e-mail via my.anydesk II. Activez la bascule pour désactiver la vérification des e-mails my.anydesk II.

- Backchannel Logout - activez la bascule pour activer la prise en charge de la déconnexion du backchannel par l'IDP configuré. Si activé, le URL de déconnexion doit être fourni.

- URL de déconnexion - fournit le point de terminaison pour déconnecter les utilisateurs de l'IDP externe. Backchannel Logout doit être activé.

- horloge autorisé - fournit une valeur en secondes (la valeur par défaut est 0 ). Il détermine le biais acceptable lors de la validation des jetons IDP.

- par défaut - les portées incluses lors de la demande d'autorisation. La valeur par défaut est openid . Fournissez une liste séparée par des virgules des étendues supplémentaires que vous souhaitez demander.

- Valider les signatures - activez la bascule pour activer la validation de la signature de l'IDP configuré. Si activé, le URL JWKS doit être fourni.

- URL JWKS - URL où my.anydesk II peut récupérer les clés pour l'IDP configuré. Valider les signatures doit être activé.

- Cliquez sur Terminer la modification .

- Après avoir enregistré le fournisseur d'identité, copiez l'URI de redirection.

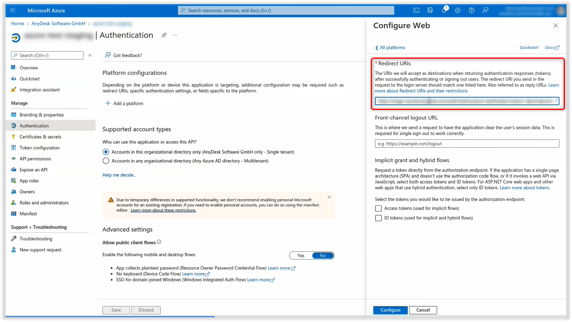

- Ouvrez votre fournisseur d'identité et accédez à Authentification.

❗ À titre d'exemple, le fournisseur d'identité Microsoft AzureAD est utilisé ici pour présenter la procédure. Vous pouvez utiliser tout autre fournisseur d'identité tiers que vous souhaitez.

8. Cliquez sur Ajouter une plateforme , sélectionnez Web et collez l'URI de redirection que vous avez copié après avoir enregistré le fournisseur d'identité dans my.anydesk II my.anydesk II .

9. Cliquez sur Configurer.

Après avoir suivi les étapes ci-dessus, tous les utilisateurs de votre fournisseur d'identité pourront se connecter à my.anydesk II avec SSO utilisant l'ID de l'organisation.

Configurer le mappeur IDP

Vous pouvez mapper les rôles de votre organisation aux utilisateurs dans my.anydesk II . De cette façon, vous n'avez pas besoin d'attribuer manuellement des rôles aux utilisateurs.

Tout d'abord, vous devez configurer un jeton de groupe dans votre fournisseur d'identité. Ensuite, afin de configurer le mappeur IDP, au moins un rôle doit existent déjà dans la console de gestion my.anydesk II. Ce rôle peut ensuite être mappé à un rôle au sein du fournisseur d'identité.

Après avoir mappé le(s) rôle(s), son statut passera à mappé . Cela signifie que les utilisateurs ne peuvent plus être manuellement liés à ce rôle. La suppression du mappeur IDP supprimera le mappé et vous permettra de lier manuellement les utilisateurs à ce rôle.

Pour configurer le mappeur IDP :

- Ouvrez my.anydesk II et accédez à Organisation .

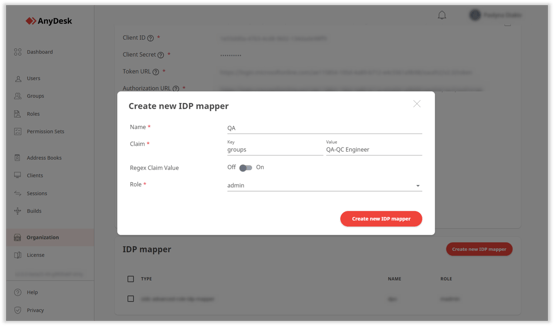

- Faites défiler jusqu'à la IDP , cliquez sur Créer un nouvel IDP mapper et fournissez les informations suivantes :

- Clé - saisissez la clé de l'attribut IDP que vous souhaitez mapper.

- Value - entrez la valeur de l'attribut IDP que vous souhaitez mapper.

- Nom - entrez le nom du mappeur IDP.

- Revendication - fournissez les informations suivantes :

- Rôle - sélectionnez le rôle dans la liste déroulante que vous souhaitez attribuer à l'utilisateur IDP spécifié dans la console de gestion my.anydesk.com.

- Cliquez sur Créer un nouveau mappeur IDP.

Ensuite, si un utilisateur qui correspond aux critères de valeur-clé se connecte à son my.anydesk II compte, ils auront automatiquement toutes les autorisations attribuées au rôle auquel ils ont été mappés.

Exemple

Par exemple, si vous voulez que chaque utilisateur de votre fournisseur d'identité avec le prénom John reçoive le administrateur rôle AnyDesk, puis pour la clé champ, entrez FirstName (selon la clé dans votre IDP), pour la valeur champ, entrez John , et dans le Rôle , sélectionnez admin .